攻防信息收集(网络踩点)方法集

信息收集,又称网络踩点(footprinting),攻击者通过各种途径对要攻击的目标进行有计划和有步骤的信息收集,从而了解目标网络环境和信息安全状况的过程。

一、信息收集分类

被动信息收集:搜索引擎

主动信息收集:直接访问、扫描网站

二、信息收集内容

服务器信息:端口、服务、DNS、真实IP

网站信息:网站架构(操作系统、中间件、数据库、编程语言)、指纹信息(wappalyzer插件) 、WAF、敏感目录、源码泄漏、旁站查询、C段查询

域名信息:whois、备案信息、子域名

人员信息:姓名、职务、生日、联系电话、邮件地址

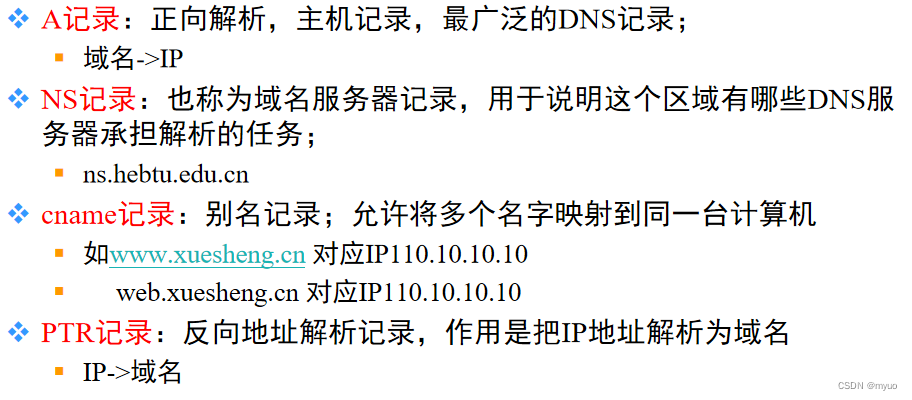

三、域名系统DNS

域名系统是因特网的主要服务,作为将域名和IP地址相互映射的一个分布式数据库,能够使人更方便的访问互联网。DNS使用TCP和UDP端口53。

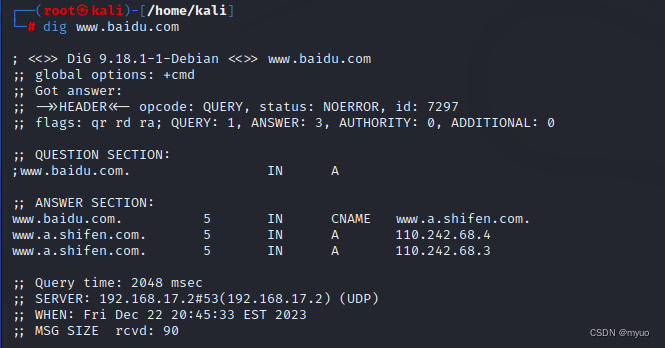

1.dig命令

dig(domain information group)是常用的域名查询工具,可从DNS域名服务器查询主机地址信息,获取到详细的域名信息。

基本用法:dig www.baidu.com

dig www.baidu.com A //查询A记录

dig www.baidu.com MX //查询MX记录

dig www.baidu.com CNAME //查询CNAME记录

dig www.baidu.com NS //查询NS记录

dig www.baidu.com ANY //查询上述所有记录

dig www.baidu.com A +short //查询A记录并显示简要的返回结果

dig @8.8.8.8 www.baidu.com //从指定的DNS服务器(8.8.8.8)进行查询

dig -x 8.8.8.8 +short //反向查询(查询IP的DNS)

dig +trace www.baidu.com //跟踪整个查询过程

2.host命令

host:常用的分析域名查询工具,可测试域名系统工作是否正常;

功能:域名->IP地址,IP->域名

用法:

查询域名对应的IP地址 host www.baidu.com

显示域名查询的详细信息 host -v www.baidu.com

查询域名的MX信息 host -t mx www.baidu.com

显示详细的DNS信息 host -a www.baidu.com

用其它DNS查询百度主机 host www.baidu.com 8.8.8.8

3.子域名枚举

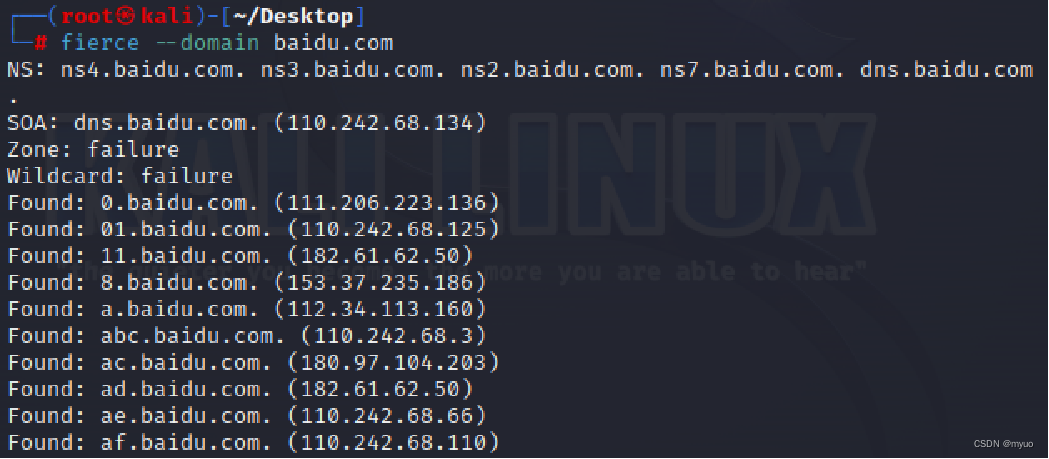

1.fierce

fierce 功能:综合使用多种技术扫描IP地址和主机名的枚举工具,包括反向查找某个IP地址段中的域名 用法:fierce --domain 目标域名 [--dns-server 指定DNS] [-range 地址范围]

2.dnsrecon

dnsrecon 功能:强大的域名信息收集和枚举工具,支持所有域名枚举和域名资源记录查询 用法:dnsrecon -d 目标域名 -D 字典文件 -t {std|brt|axfr} -t brt 使用内建字典枚举域名和IP地址;-t std 默认的标准查询;-t axfr对所有的NS服务器进行域传送测试。

3.amass

4.subdomainsbrute

https://gitcode.net/mirrors/lijiejie/subdomainsbrute

安装

Python3.5+: pip3 install dnspython==2.2.1 async_timeout

Python2.7: pip install dnspython gevent

5.第三方搜索引擎

ip查询 查ip 网站ip查询 同ip网站查询 iP反查域名 iP查域名 同ip域名

https://dnsdumpster.com/

http://tool.chinaz.com/subdomain/

四、IP信息收集

通常与DNS信息收集相结合,首先找到重要主机名列表,然后根据主机A记录对应的IP地址,对IP地址所在网段(通常是C类)执行反向域名查询

DNS信息收集工具fierce、dnsrecon、amass都支持IP地址收集

内网IP搜索

1.ICMP搜索 nping

防护墙阻止Ping请求

2.ARP搜索

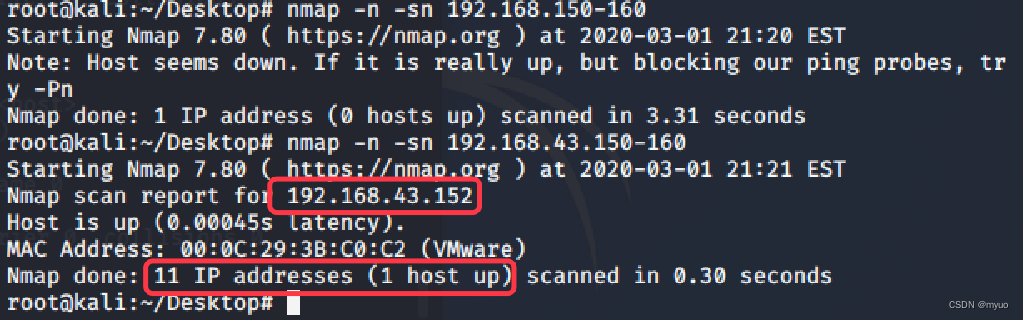

netdiscover netdiscover [-p] -r 地址范围 nmap nmap -sn -n -v 地址范围

TCP/UDP查询

向目标发送带有SYN标记的TCP报文 向目标发送带有ACK标记的TCP报文 向目标发送空的UDP报文

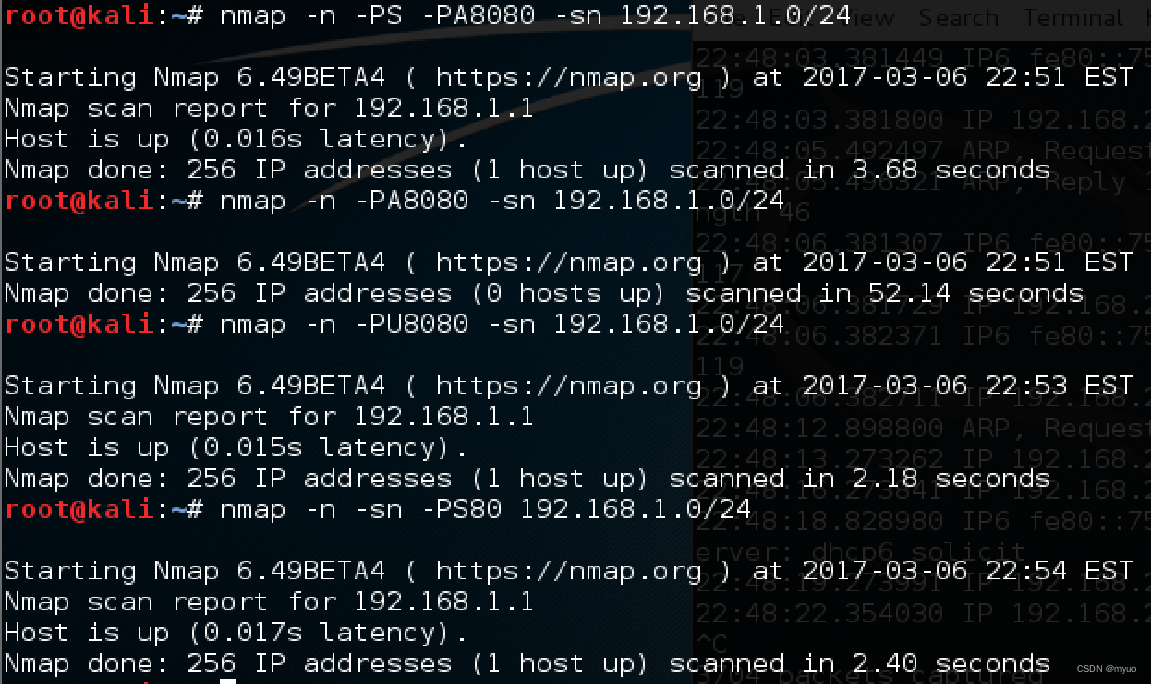

nmap

nmap [-PA [端口]] [-PS [端口]] [-PU [端口]] -sn -n 地址范围 -sn: ping扫描- 禁止端口扫描 -PS [portlist]: TCP SYN扫描 -PA[portlist]: TCP ACK扫描 -PU [portlist]: UDP 扫描

五、子域名发现资产

FOFA-强大的网络空间资产搜索引擎

帮助研究人员或者企业迅速进行网络资产匹配,例如进行漏洞影响范围分析、应用分布统计、应用流行度排名统计等 可搜索网络组件,如地区,端口号,网络服务,操作系统,网络协议等包括各种开发框架、安全监测平台、项目管理系统、企业管理系统、视频监控系统、站长平台、电商系统、广告联盟、前端库、路由器、SSL证书、服务器管理系统、CDN、Web服务器、WAF、CMS等

https://fofa.info

六、利用SMB协议收集信息

SMB(Server Message Block,服务器消息块),又称网络文件共享系统,应用层网络传输协议,主要功能时使网络上的机器能共享计算机文件、打印机、串行端口和通讯等资源;

端口:445

smb_version模块 //查看目标主机名、工作组、操作系统等;

smb_enumshares //需要知道username,password,才更准确;

smb_lookupsid //扫描系统用户信息(SID枚举) SID:安全标识符(Security Identifiers),是标识用户、组和计算机帐户的唯一的号码。

七、WEB挖掘分析

通过搜索引擎从WEB站点中寻找和搜索攻击目标的相关信息

目录结构分析

HTML、ASP/PHP/JSP/ASPX等源代码及其注释语句

按照内容或功能分理出一些子目录, 许多网站的后台管理目录名字很常见,如admin、CMS 特殊后缀文件文件.inc,.bak,.txt,.sql

暴力搜索

dirb

dirbuster

gobuster

gobuster dir

gobuster dir -u http://IP/bolt/ -w 字典 -x php

gobuster dns

dirsearch

wfuzz

site: 域名

inurl: login.aspx url

allinurl: login admin

intext: 关键字 // 寻找正文中含有关键字的网页

allintext: 关键字 // 寻找正文中的多个关键字

filetype: 关键字 // 指定访问的文件类型 filetype: doc site:hebtu.edu.cn

八、利用kali metasploit

msfconsole //启动metasploit

搜索模块:search brute_dirs, dir_scanner等

加载模块:use brute_dirs, dir_scanner等

配置参数:set rhosts等

运行:run或exploit

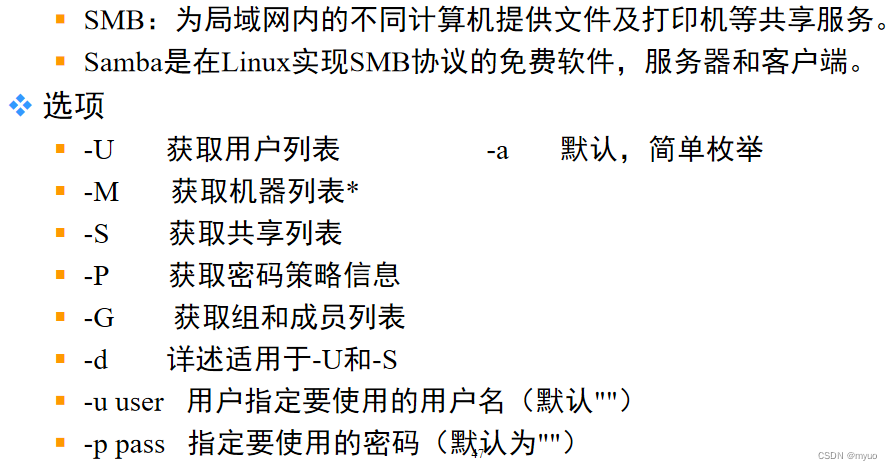

九、enum4linux

Kali Linux自带信息收集工具,利用samba服务收集枚举信息(445、139端口),如用户名列表、主机列表、共享列表、密码策略信息、工作组和成员信息、主机信息、打印机信息等等。

smbclient //192.168.0.119/tmp

enum4linux IP

十、在线工具

十一、社会工程学setoolkit

原理 钓鱼攻击,根据要克隆的网址将网站保存在某个文件夹下,并且添加一些其他的信息,主要是将受害者输入的信息截获下来,并保存到有一个文本文件中;截获完之后,使浏览器跳转到正常页面。

常见最新漏洞公布网站

美国安全公司Offensive Security漏洞库 www.exploit-db.com

赛门铁克 漏洞库 www.securityfocus.com (国际权威)

国家信息安全漏洞共享平台 www.cnvd.org.cn

国内安全厂商– 绿盟 www.nsfocus.net

CVE常见漏洞和披露 cve.mitre.org

信息安全漏洞门户 vulhub.org.cn/index